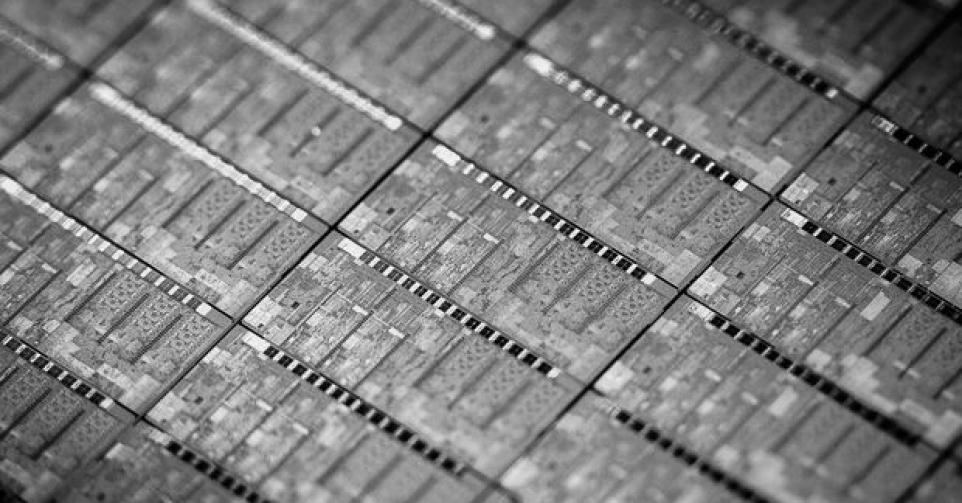

Tous les ordinateurs qui ont ces dix dernières années exploité des puces d’Intel, sont vulnérables aux piratages. Avec un logiciel ad hoc, un pirate peut en effet accéder aux mots de passe notamment. Mais les machines équipées de puces d’AMD et d’ARM peuvent dans certains cas être également abusées.

Meltdown

Il est question de deux problèmes de sécurité similaires appelés Meltdown et Spectre. Le premier concerne surtout les puces d’Intel. Il s’agit d’une erreur de conception faisant en sorte que les données sensibles comme les mots de passe et les clés de cryptage peuvent être extraites de la mémoire. The Register entre autres a révélé que du malware, des applis ou JavaScript dans le contenu du navigateur issu de la ‘private kernel memory’ peuvent être lus, ce qui libère des informations en principe inaccessibles.

Le hic, c’est que les bugs ne sont pas liés à une version spécifique de Windows, d’Adobe Flash ou de Java, mais se manifestent dans quasiment toutes les puces d’Intel. Initialement, on parlait des puces des dix dernières années, mais selon The Register, même les puces Intel sorties depuis 1995 sont vulnérables. Les principales exceptions sont les processeurs Itanium et les puces Atom d’avant 2013.

Meltdown ne touche aucune puce d’AMD, mais bien quelques modèles d’ARM.

Spectre

L’autre bug s’appelle Spectre et fait en sorte que des applis extraient des informations d’autres processus. Cela signifie par exemple que du code JavaScript mal intentionné dans une page web peut rechercher des cookies (mouchards) dans la mémoire du navigateur, afin d’y dérober des données de login d’autres sites. Cette faille serait plus malaisée à colmater, mais aussi à abuser.

Dans ce cas, ce sont notamment les puces Haswell Xeon d’Intel qui sont touchées, mais aussi des puces d’AMD. AMD même réagit en déclarant que ses produits ne sont pas vulnérables à toutes les variantes du bug Spectre. La série Ryzen, les coeurs AMD FX et AMD Pro, eux, peuvent être abusés.

Veuillez lire attentivement l’article sur The Register, qui propose un aperçu très détaillé de l’impact de Spectre et de Meltdown sur les puces potentiellement vulnérables.

Un correctif risque de ralentir le système

Les deux failles ont été découvertes par des chercheurs de Google Project Zero, des universités du Maryland, de Pennsylvanie, d’Adelaïde et de Graz, mais aussi de Rambus, Data61 et Cyberus Technology. Tant AMD, Intel qu’ARM avaient déjà été prévenues en juin dernier. Depuis lors, le secteur prépare des correctifs. Cela s’est fait discrètement pour éviter que les hackers recherchent eux-mêmes activement les bugs.

Aujourd’hui, il y aurait des patches pour Linux et Windows, mais pas encore pour macOS d’Apple. Le hic, c’est qu’ils ne sont pas infaillibles. C’est ainsi qu’ils ralentiraient de cinq à trente pour cent les systèmes concernés et ce, même si ce problème serait surtout fonction de la charge de travail. Chez Intel, on déclare qu’il ‘n’y a aucun retard significatif pour l’utilisateur IT ordinaire’, tout en ajoutant que le retard serait résorbé au fil du temps.

Nuage

Spectre et Meltdown ne touchent pas uniquement les PC, puisque des serveurs, dont des nuages publics, sont également vulnérables. Chez Amazon, les systèmes Linux sur AWS ont déjà fait l’objet d’une mise à jour. Google conseille de corriger les machines virtuelles et de les redémarrer. Microsoft est actuellement occupée à préparer une solution pour Azure.

‘Les plus sûrs au monde’

En résumé, il s’agit d’un problème sécuritaire à l’échelle mondiale, pour lequel chaque utilisateur doit vérifier s’il a bien installé les tout derniers patches et mises à jour. AMD explique que tous les scénarios ne s’appliquent pas à ses puces. De son côté, ARM est très claire et indique précisément quelles puces sont touchées et dans quelle mesure.

Mais Intel, dont les puces sont le plus souvent citées comme étant vulnérables, demeure assez étonnamment concise dans ses réactions. L’entreprise argumente surtout que ses concurrents ARM et AMD sont aussi vulnérables, mais s’abstient de préciser quelles puces sont vulnérables et à quel degré. Sans doute parce que la liste est particulièrement longue.

L’entreprise conclut sur une remarque quelque peu ironique: “Intel croit que ses produits sont les plus sûrs au monde et avec le soutien de nos partenaires, les solutions actuelles garantissent la meilleure protection possible de nos clients.”