Troy Hunt est l’expert en sécurité d’Haveibeenpwned.com. Data News s’est entretenu avec lui à propos de son site bourré d’adresses e-mail ayant pris la clef des champs, mais aussi de la façon dont il faut faire face à des fuites de données et comment se connecter à des sites, sans divulguer ses données personnelles.

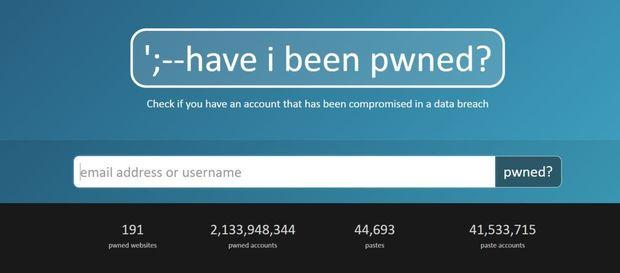

Le nom Troy Hunt ne vous dit peut-être rien, mais sachez pourtant que son site web site est très connu. C’est fin 2013 qu’Hunt a créé Haveibeenpwned.com op. Ce site répertorie les adresses e-mail ayant fait autrefois partie de fuites de données. C’est ainsi que vous savez en quelques secondes si votre adresse mail et peut-être aussi votre mot de passe ont été piratés.

Le site même ne vise pas la rentabilité. Dans son travail au quotidien, Hunt est expert en sécurité indépendant et organise des séminaires de groupe sur la cyber-sécurité. Nous l’avons rencontré juste après un atelier de deux journées chez Ordina consacré au piratage éthique. Nous avons profité de l’occasion pour connaître son avis sur Haveibeenpwned, mais aussi sur la façon dont une entreprise, un utilisateur ou un webmaster doit traiter les données sensibles.

Dans le cadre d’un tel atelier, de quoi parlez-vous? Pouvez-vous apporter beaucoup à votre public en l’espace de deux journées?

“Nous avons abordé huit modules/sujets en deux journées, et nous sommes donc assez fatigués. Cela va de choses comme des injections SQL jusqu’au ‘cross-site scripting’ (XSS). Comme je parle à des développeurs de logiciels, il va de soi qu’ils connaissent les dangers qui existent, mais c’est souvent le côté pratique qu’ils veulent découvrir. Je veux les conscientiser à la sécurité et veiller à ce qu’ils identifient le code à risque.”

Auprès du grand public, vous êtes surtout connu comme le fondateur d’Haveibeenpwned. Vous recherchez dans ce but des fuites de données d’utilisateurs. Comment les collectez-vous?

“Je scanne Pastebin en continu. De grandes quantités d’adresses e-mail y sont automatiquement importées. Mais ce site est évidemment anonyme: n’importe qui peut y déverser des données, qui peuvent s’avérer correctes ou non. J’essaie donc de contrôler leur fiabilité. Parfois, c’est simple, par exemple si l’entreprise touchée reconnaît elle-même avoir subi une perte de données. A d’autres moments, je tente de vérifier le plus précisément possible. Si je ne suis pas suffisamment sûr, je qualifie les données de ‘unverified’.”

Dans les économies émergentes surtout, il existe une autre acceptabilité sociale en matière de fuites

Comment les entreprises réagissent-elles au fait que vous révéliez leurs fuites de données au grand public?

“Cela dépend souvent de la juridiction. L’UE et les Etats-Unis sont assez progressifs, et l’Australie disposera bientôt d’un devoir de mention. Mais il en va tout autrement en Inde notamment. Des rapports médicaux y ont à un moment donné été dévoilés, et l’entreprise a réagi en disant: ‘Nous allons résoudre le problème le mois prochain’. Entre-temps, 40.000 rapports, comprenant notamment des statuts HIV, se sont retrouvés à la rue. Dans les économies émergentes surtout, il existe une autre acceptabilité en matière de fuites.”

Ces dernières années, il semble y avoir une plus grande ouverture sur le sujet en raison d’une réglementation supplémentaire. Le constatez-vous aussi?

“La situation s’améliore graduellement. Des éléments tels la GDPR (la loi européenne qui oblige les entreprises à bien sécuriser leurs données et à mentionner les fuites, ndlr) font que vous pouvez perdre un pourcentage de votre chiffre d’affaires, ce qui représente beaucoup d’argent parfois. Mais les amendes sont souvent si faibles en comparaison avec le chiffre d’affaires que les entreprises ne prennent pas au sérieux les fuites de données. Avec la GDPR, et les amendes correspondantes, j’espère que les entreprises examineront le retour sur investissement et se diront: ‘Nous devons former des gens, investir dans la sécurité, sous peine que cela nous coûte encore plus cher’.”

La GDPR ne prévoit pas d’amende pour une fuite de données, mais bien si on n’a pas protégé suffisamment les données. Le débat sur ce ‘suffisamment’ ne va-t-il pas créer un problème?

“Il faudra attendre les premiers ‘cases’, mais nul doute que ce sera une matière intéressante. Si vous êtes la cible d’une attaque DDos d’1 gigabit avec une nouvelle version de Mirai (le botnet qui paralysa plusieurs grands sites en novembre), ce sera irrémédiable. Mais il en sera tout autrement, s’il apparaît qu’un ado a accédé à vos données via une faille SQL.”

Si un gigaoctet de données se retrouve par mégarde en ligne et que personne dans l’entreprise ne le remarque, vous êtes dans de mauvais draps.

“Un autre aspect est la bêtise humaine. Il y a eu suffisamment d’exemples d’entreprises ayant placé par inadvertance des données sur un site web public. Ce genre de chose peut arriver même avec les meilleures intentions du monde. Mais dans ce cas, l’entreprise doit être capable d’identifier quand et comment cela s’est passé. Si un gigaoctet de données se retrouve par mégarde en ligne et que personne dans l’entreprise ne le remarque, vous êtes dans de mauvais draps.”

Chaque entreprise de sécurité continue aujourd’hui d’insister sur l’importance de la sécurité, même si personne ne peut promettre une protection à 100 pour cent.

“Ce n’est pas tout à fait juste: il existe bel et bien des entreprises qui promettent 100 pour cent de sécurité. Mais ce n’est pas correct. Certaines d’entre elles ont même déjà perdu des données, alors que si quelqu’un promet ce qu’on appelle une ‘bullet proof security’ (sécurité anti-balles), cela correspond à mes yeux au terme ‘inpiratabilité’. Certains acteurs se revendiquent ‘inpiratables’, parce que cela plaît aux clients, mais c’est impossible à démontrer.”

Certains acteur se revendiquent ‘inpiratables’, parce que cela plaît aux clients, mais c’est impossible à démontrer.

Comment savoir alors quels sont les meilleurs fournisseurs en sécurité?

“Cela reste malaisé, mais des audits et des certificats notamment peuvent y aider car on sait alors si les entreprises respectent les règles du jeu. Il va de soi que ce n’est parfois qu’une petite composante d’une organisation qui est examinée. Il y a ainsi un site web de cosmétique de Hong Kong, où lors du check-out, vous pouvez décliner votre adresse e-mail. Dès que vous le faites, vous voyez apparaître toutes les données personnelles de cette adresse e-mail. On l’a déjà répété à maintes reprises à cette entreprise, mais à chaque fois, elle nous répond: ‘Nous sommes compatibles PCI*’. Et vous savez quoi: Ashley Madison était aussi ‘PCI compliant’!”

(*PCI est l’acronyme de Payment Card Industry et comprend une série de règles et d’exigences pour rendre possibles les paiements. Ashley Madison est un site de rencontres ciblant spécifiquement les personnes qui aspirent à une relation extraconjugale, ndlr).

Tant qu’à parler d’Ashley Madison. Lorsqu’on peut observer publiquement sur un site tel Haveibeenpowned que le compte LinkedIn de quelqu’un est compromis, ce n’est pas vraiment la honte. Cela l’est évidemment beaucoup plus dans le cas de sites web moins… sympas, disons.

“Comme ces données sont sensibles, elles ne peuvent être sollicitées à la légère sur le site. Il vous faut décliner votre adresse personnelle, et nous expliquons ensuite par mail si votre adresse fait partie des données piratées de certains sites. Mais le fait que cela soit gênant ou non, cela dépend énormément d’un pays ou l’autre ou d’une entreprise à l’autre.”

“Pour ce qui est d’Ashley Madison, il y a des entreprises qui prétendent que cela n’enfreindrait pas forcément leurs conditions, parce qu’il s’agit par définition d’un site de relations. Il faut aussi pouvoir apprécier cette approche différente.”

Mais n’est-ce quand même pas insensé d’utiliser son adresse professionnelle pour ce genre de sites?

Si, c’est terrible pour la réputation d’une organisation. Récemment, un site de voyeurs a été piraté. Il ne contenait pas uniquement des photos prises à la dérobée dans des lieux publics, mais aussi des prises de vue sous les robes de femmes, et l’on y a retrouvé pas mal d’adresses .gov et .mil (respectivement les pouvoirs publics et l’armée aux Etats-Unis, ndlr). On ne sait évidemment pas avec certitude si ces gens ont visité le site durant leurs heures de travail, mais dans ce genre de fuites, il y a souvent aussi des adresses IP de là où ils se sont connectés. On sait ainsi très vite s’ils se trouvaient au bureau à ce moment.”

“Dans certains cas, par exemple lors d’une fuite de données d’un service public, où des mots de passe sont aussi impliqués, j’envoie personnellement des notifications au gestionnaire du domaine. Ce n’est naturellement pas agréable à découvrir, mais c’est mieux que de courir d’autres risques encore. Après le piratage chez Ashley Madison, certains messieurs ont fait l’objet d’un chantage du fait qu’ils se trouvaient sur un site dans le but de nouer une relation extraconjugale. Mais on ne veut pas que des militaires par exemple soient ainsi subitement rackettés.”

Il est regrettable que des gens soient suffisamment insensés pour penser qu’un site web quel qu’il soit ne perdra jamais leurs données de login. Il faut toujours avoir à l’esprit qu’un site peut être piraté.

“Ce qui est insensé, c’est d’utiliser son adresse professionnelle à cette fin. Mais il est tout aussi regrettable que des gens poussent le bouchon jusqu’à penser qu’un site web quel qu’il soit ne perdra jamais leurs données de login. Il faut toujours avoir à l’esprit qu’un site peut être piraté.”

Comment faire alors?

“Si vous voulez visiter des sites, sans que d’autres le sachent, utilisez à coup sûr un VPN car l’adresse IP de votre lieu de login sera quasiment toujours conservée. Utilisez également une autre adresse mail. Ne créez pas de compte Gmail supplémentaire, mais recourez par exemple à Protonmail ou à des adresses jetables comme Mailinator.”

“Pour les sites de tous les jours, je recommande assurément un gestionnaire de mots de passe. J’utilise moi-même 1Password, mais Keypass ou Lastpass conviennent aussi parfaitement. Leur grand avantage, c’est que vous disposez d’un mot de passe complètement unique pour chaque service et en cas d’intrusion, votre problème se limite à ce compte précis.”

“Il y a des gens qui utilisent des ‘formules’ comme le nom de leur chien en combinaison avec le jour où ils se sont enregistrés ou avec le nom du lieu où ils utilisent le mot de passe. Tout cela est bien jusqu’à ce que pour leur ‘frequent flyer registration’, ils n’ont d’autre choix qu’un code pin à 4 chiffres. Le genre de code pin qui s’applique aussi, lorsqu’il faut restaurer son iPhone. Sur ce plan, un gestionnaire de mots de passe s’avère nettement plus solide.”

Comment les entreprises réagissent-elles, lorsque vous rendez leurs fuites de données explorables pour leurs utilisateurs?

“En fait, cela ne m’a jamais causé de problème. Une fois, j’ai bien dû de nouveau supprimer des données lors du piratage du fabricant de jouets vTech. Ces données circulaient parmi les journalistes et chez moi-même, mais on y trouvait pas mal d’adresses d’enfants. A l’époque, tant le FBI que les avocats de vTech m’ont contacté, mais cela s’est passé de manière très amicale.”

“En fait, ils voulaient surtout éviter que les données aboutissent plus loin encore et souhaitaient autant que possible rassurer les parents soucieux en leur garantissant que les adresses ne seraient jamais publiquement en ligne.”

Et comment les utilisateurs réagissent-ils en sachant que c’est vous-même qui conservez les adresses mail?

“99,999 pour cent des réactions que je reçois, sont positives. Je suppose que c’est en partie dû au fait que je suis ouvert et transparent. Tout visiteur du site sait qui je suis et ce que je fais et ne fais pas. Je ne conserve du reste jamais toutes les données d’une fuite, comme les mots de passe ou les données de cartes de crédit. Je ne m’intéresse qu’aux adresses e-mail, afin que les gens puissent y rechercher la leur.”

“Il faut toujours recherche un juste équilibre. Prenez le site de voyeurs évoqué ci-avant. Pour ces données, n’importe qui ne peut saisir votre adresse pour rechercher votre compte. Cela ne peut être confirmé que via un mail envoyé à cette adresse. Je m’oppose éthiquement à un voyeur, mais lui aussi a droit au respect de sa vie privée.”

“C’est pareil pour Ashley Madison: je ne voulais pas que des femmes découvrent ainsi que leur mari y recherchait une liaison extraconjugale. Dans ce genre de fuites, vous ne pouvez donc effectuer des recherches que pour l’adresse mail à laquelle vous avez-vous-même accès.”

Haveibeenpwned est un projet non-commercial, mais le site contient des millions de comptes. Les coûts ne deviennent-ils pas trop élevés après quelque temps?

“Le plus coûteux, c’est en fait l’envoi de courriels. Répondre simplement sur le site qu’une adresse spécifique a été ou non piratée, cela ne coûte rien. Mais comme je viens de le dire, les fuites sensibles ne sont annoncées que par mail et si vous en expédiez 700.000 par mois, cela vous revient vite à quelques centaines de dollars. Cela peut évidemment être moins, mais on veut dans ce cas aussi un service de qualité avec, entre autres, une adresse IP dédiée, afin de ne pas aboutir sur des listes de spam.”

“Le but a toujours été de maintenir le fonctionnement du site à un coût équivalent à ce que je dépense pour… mon café. Cela a débuté en partie comme un défi sous l’angle du développeur. Il va de soi que les frais augmentent au fur et à mesure que le site croît. On enregistre parfois jusqu’à deux millions de visiteurs par jour. Mais je parie que les frais sont actuellement de l’ordre de 400 dollars par mois.”

“Heureusement, il y a également les dons. Cela m’a surpris que des gens nous donnent effectivement de l’argent. En général, il est question de 3-4 dollars, mais il y a eu aussi une entreprise qui nous a fait un don de mille livres, parce qu’elle avait utilisé le site pour contrôler ses adresses. Mes coûts ont ainsi été couverts pendant quelques mois.”

Je ne souhaiterais pas vendre à une entreprise de marketing. Mais Google par exemple serait intéressante.

N’avez-vous jamais envisagé un service commercial?

“Il existe, mais je ne le promotionne pas activement. Il vise un petit nombre d’entreprises, généralement des organisations qui suivent le vol d’identités au nom de firmes, noms de domaine ou utilisateurs. Elles disposent d’un accès séparé, d’API et de services, mais le but n’est pas de gagner de l’argent.”

Etes-vous encore et toujours la seule personne impliquée?

“Oui, je fais tout moi-même et je suis le seul à avoir accès à toutes les données sur le site. Je réfléchis certes à la façon dont ce dernier doit évoluer. A long terme, peut-être y aura-t-il quelqu’un en plus ou un candidat repreneur.”

Des millions d’adresses compromises ou non: cela me semble intéressant pour pas mal de monde.

“Bien sûr, mais je suis prudent. Je ne vendrais pas à une entreprise de marketing. Mais Google par exemple serait intéressante. Je me préoccupe également de sa politique de respect de la vie privée, mais par ailleurs, Google a la possibilité d’influencer positivement énormément de monde. C’est ainsi qu’en cas d’un vaste vol de données, il est possible de contacter très vite un grand nombre de personnes.”

En cas de nouvelle fuite de données, je ne conserve que les adresses e-mail. Cela signifie que même si votre site est un jour piraté, seules des adresses e-mail pourront prendre la clé des champs.

Comment sécurisez-vous votre site?

“Je mets en pratique ce que je prêche, surtout au niveau de la programmation. Tout est protégé par Cloudfare, qui intègre nombre de services de sécurité. Mais je suis aussi pragmatique: je ne conserve rien dont je n’ai pas besoin. Je ne tiens pas à jour des historiques plus longtemps que nécessaire. En cas de nouvelle fuite de données, je ne conserve que les adresses e-mail. Cela signifie que même si votre site est un jour piraté, seules des adresses e-mail pourront prendre la clé des champs.”

“Ne pas conserver plus d’infos que nécessaire, c’est du reste essentiel dans la pratique. Pour reprendre de nouveau le site de voyeurs: aux Etats-Unis, ce genre de site demande souvent à l’utilisateur de décliner son âge. C’est en soi déjà un contrôle inutile. Mais ces sites tiennent donc à jour votre date d’anniversaire. Durant les deux jours que j’ai passé ici chez Ordina, j’ai notamment montré comment réinitialiser son code pin pour se connecter à Quantas. Le site demande entre autre votre date de naissance. Il n’est donc pas qu’inutile pour le site de voyeurs de conserver ces données, mais c’est aussi insensé de la part de Quantas de recourir en cette ère de médias sociaux à une manière aussi simpliste pour restaurer votre compte.”