Quel sera le paysage de la sécurité d’ici 10 ans? Trend Micro a sorti sa boule de cristal, plus spécifiquement sur 2030 pour analyser la manière dont les changements technologiques et la vie courante impacteront la criminalité et la sécurité.

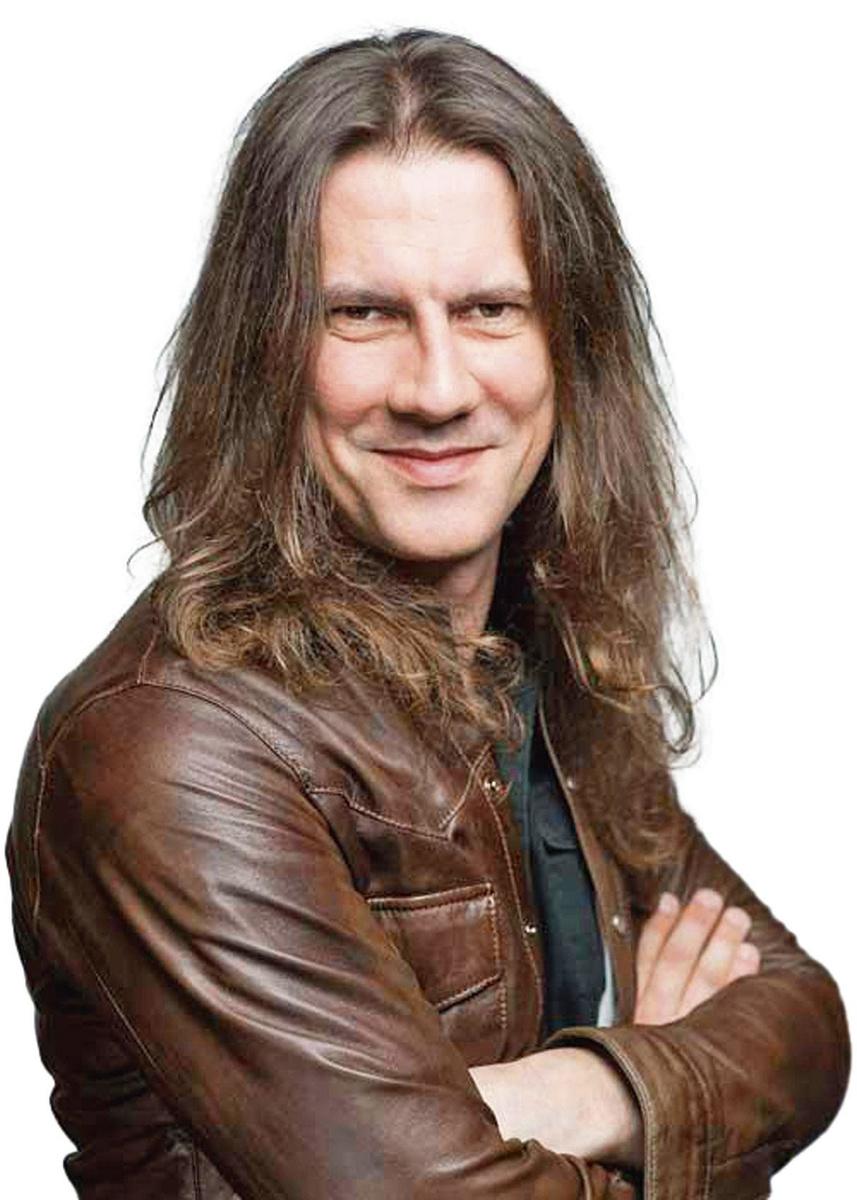

Dans son rapport sur le futur, Trend Micro présente un monde où l’IoT sera omniprésent, qu’il s’agisse de capteurs dans les environnements industriels jusque sur les vêtements et même dans le corps humain, afin de pouvoir tout contrôler et automatiser autant que possible. Cette évolution présente des potentialités gigantesques, mais aussi de nouvelles menaces, estime Rik Ferguson, vice-président Security Research chez TrendMicro et l’un des auteurs du rapport, dans une entrevue avec Data News. “Si vous vous trouvez à l’avenir dans un environnement de production dirigé par de l’IA et de l’apprentissage machine et que l’on vient vous dire que votre ‘data lake’ est infecté, comment réagirez-vous en tant qu’organisation? Et comment veiller à ce que l’intégrité du stockage de données volumineuses soit garanti d’un point de vue technique?” Regard sur l’avenir.

Le rançongiciel de base est désormais moins efficace dans la mesure où les entreprises disposent maintenant de sauvegardes hors-ligne. Et les criminels le savent.

Si tout le monde utilise la 5G demain, quel sera l’impact sur la sécurité mobile? Il s’agit d’un tout autre système que le précédent.

RikFerguson: La 4G est en effet moins transparente pour les pirates. L’un des soucis liés à la 5G est qu’il s’agit d’une technologie que les assaillants connaissent. Si vous prenez la 4G, c’est une infrastructure très spécifique avec son propre matériel. La 5G est elle davantage basée sur le cloud et s’appuie sur une technologie et des stacks logiciels qui sont bien plus familiers pour un cybercriminel. Le pas à franchir entre une vulnérabilité et l’exploit est dès lors bien plus réduit. En revanche, la sécurité qui est intégrée est nettement plus performante. Songez au chiffrement, aux mécanismes de détection des stations de base factices, etc.

A l’avenir, vous considérez l’intelligence artificielle comme pratiquement omniprésente. Va-t-on en arriver à une sorte de cyberguerre IA contre IA où tant les pirates que les défenseurs seront totalement automatisés?

Ferguson: Pas directement. L’IA et la cybercriminalité sont certes des domaines qui se développent très rapidement. Ce que l’on observe donc à court terme, c’est que les criminels vont utiliser l’IA très spécifiquement pour confier toutes sortes de tâches de type ‘back-end’ à du logiciel, par exemple au niveau de la gestion de campagnes: quels types de courriels fonctionnent-ils? Comment les adapter pour les rendre plus performants? Quand un ‘payload’ a-t-il été détecté et comment le modifier pour le rendre indécelable? Les groupes de criminels les plus efficaces seront ceux qui utilisent l’IA pour les aider à optimiser ces tâches routinières.

Si l’on regarde vers l’avenir plus lointain, vers 2030, nous serons confrontés à un monde où toutes les formes d’intelligence artificielle seront accessibles. Tout le monde en tirera profit, même les criminels. Je prévois qu’en 2030, l’IA aura évolué pour permettre le ‘pen-testing’ automatique et la collecte d’informations au bénéfice de criminels. Grâce aux améliorations apportées au traitement automatique du langage, il sera aussi possible d’utiliser l’IA pour rechercher des victimes spécifiques. De trouver par exemple des entreprises pétrochimiques dont les revenus se situent entre tel et tel montant et de collecter les ‘log-ins’ en question par exemple. Cela dit, il ne faudra pas encore se protéger contre une véritable attaque de type IA.

Pour l’instant, le rançongiciel représente encore l’un des problèmes majeurs. Cela va-t-il évoluer?

Ferguson: A nos yeux, le rançongiciel n’est pas forcément une menace, mais plutôt un outil. Le véritable délit est l’extorsion. Quelqu’un vous empêche l’accès à quelque chose et ne vous le restitue que moyennant paiement. Cela existe depuis très longtemps et ne va pas disparaître de sitôt. On constate qu’aujourd’hui déjà, le rançongiciel évolue. Autrefois, la pratique se limitait à verrouiller des fichiers et à n’en permettre l’accès qu’après versement d’une rançon. C’est désormais moins efficace dans la mesure où les entreprises disposent maintenant de sauvegardes hors-ligne. Les criminels le savent et commencent donc à procéder à une ‘double extorsion’ où ils volent des données et menacent de les faire fuiter si la victime ne paie pas. Parfois, ils vont même plus loin et contactent vos clients et partenaires commerciaux ou lancent une attaque DDoS en plus.

Cela montre bien que les pirates ont compris que les mécanismes primaires d’extorsion de rançongiciels ont perdu de leur efficacité. C’est pourquoi ils recherchent des alternatives. Certaines prédictions font état de versions numériques de l’homme qui nous survivront. Cela ouvre du coup la voie au kidnapping numérique. Si une personne existe au niveau purement numérique, il est en théorie possible de kidnapper cette entité et de lui réclamer une rançon. Ou de la menacer de sabotage de son unité de production par le biais de l’IoT.

Entre-temps, nous voyons déjà des criminels qui se spécialisent dans le blanchiment d’argent ainsi que du ‘Malware-as-a-Service’. Est-ce l’écosystème de l’avenir?

Ferguson:En principe, la cybercriminalité fonctionne comme une réplication criminelle du monde des affaires classique. C’est ainsi que voici une quinzaine d’années, des Russes ont commencé à construire un modèle de filiales, avec des revendeurs. Vous concevez un produit, un rançongiciel, et vous demandez à d’autres de prendre tous les risques en installant ce rançongiciel dans des entreprises. Et sur les revenus générés, vous prenez un pourcentage pour avoir mis au point le rançongiciel.

Le ‘Cybercrime-as-a-Service’ continue à se développer avec des services relativement nouveaux comme le cloud avec des ‘logs’ extorqués que l’on peut acheter sous la forme d’un service ainsi qu’avec l’émergence du vendeur ‘initial access’. Il s’agit de personnes qui ne font rien d’autre que de trouver des voies d’accès dans des organisations et y collecter des ‘logins’ pour ensuite les vendre. Elles n’en font rien, n’installent pas de ‘payloads’ sur le réseau et ne cryptent aucune donnée. Elles vendent simplement un accès. Pour le criminel lui-même, il s’agit d’une forme de commerce relativement sûre, puisque vous ne commettez pas le délit principal et que vous êtes moins susceptible d’attirer l’attention des forces de police.

Le ‘Everything-as-a-Service’ fait donc aussi des grands fournisseurs cloud des cibles potentiellement lucratives pour les cyberpirates. Pourquoi les criminels ne préfèrent-ils pas attaquer directement AWS ou Azure?

Ferguson: Jusqu’à présent, aucun grand fournisseur cloud n’a été piraté. Mais on remarque qu’environ 90% des attaques sur des infrastructures à base cloud ne portent pas vraiment sur une vulnérabilité, mais plutôt sur une erreur de configuration. Un serveur mal installé par exemple.

Par ailleurs, je ne pense pas que l’on assistera à des piratages à un niveau inférieur, en partant par exemple de l’idée que si l’on pirate Google, on accède directement à tous leurs clients. La raison en est le modèle de responsabilité partagée. Votre fournisseur est par exemple responsable de la sécurité de l’infrastructure Azure, mais si vous installez vous-même un élément dans cette architecture, vous en êtes personnellement responsable. Et comme la responsabilité est partagée, le ‘retour sur investissement’ du piratage de l’ensemble du cloud est relativement réduit pour un criminel. Il est relativement simple de mener une recherche et d’identifier les personnes que vous désirez attaquer ou de rechercher des erreurs de configuration ou des vulnérabilités dans du logiciel. Pourquoi dès lors prendre la peine d’attaquer quelque chose qui existe précisément pour rendre le cloud sécurisé si vous pouvez facilement infiltrer une personne pour lui dérober son mot de passe par hameçonnage sur une page Web. Les pirates n’innovent que s’ils y sont obligés.

Comment le cyberpaysage se présentera-t-il en 2030?

Quelques prédictions:

1 Grâce à différents outils d’IA, des novices en technologie pourront s’attaquer à la cybercriminalité.

2 Les cybercriminels pourront attaquer non seulement des entreprises, mais aussi des personnes grâce à des cyberimplants.

3 Les environnements IoT vont se déployer massivement, avec notamment des sites de production gérés par toutes sortes de capteurs et autres ‘objets’. Une cible de choix pour les sabotages et tentatives de piratage.

4 Un nombre croissant de personnes consulteront l’actualité et les médias par le biais d’implants neuronaux et de lunettes intelligentes qui remplaceront nos écrans actuels, ce qui rendra la désinformation encore plus difficile à maîtriser.

5 Le techno-nationalisme se renforcera, avec de grands pays qui mettront à mal l’Internet et l’innovation ouverte. En conséquence, les plus petits pays auront moins de choix pour accéder à des composants ou de la technologie. C’est ainsi que le pays qui ne produira pas de puces sera nettement plus dépendant de fluctuations géopolitiques.

L’ensemble du rapport peut être consulté sur 2030report.com