Des centaines d’entreprises peuvent être piratées depuis des années déjà via leur helpdesk et ce, en raison d’une faille logique qui n’avait précédemment encore jamais été découverte. En exploitant cette faille, des pirates peuvent se frayer un chemin vers le helpdesk, la communication interne et, dans certains cas, les comptes de médias sociaux d’une entreprise.

La faille a été découverte par le pirate éthique belge Inti de Ceukelaire. Il ne s’agit pas d’un bug technique, mais plutôt de ce que De Ceukelaire qualifie de “faute logique dans la procédure de support” qui se manifeste entre autres via le programme de clavardage (chat) professionnel Slack. Rien ne cloche au niveau du code de l’appli, mais en exploitant une faille dans la procédure de support d’autres entreprises, le hacker a pu pénétrer dans les canaux Slack. Slack même a entre-temps adapté sa procédure de vérification, mais le fait est que Yammer et d’autres outils peuvent ainsi être abusés.

Les employés des entreprises utilisant Slack et Yammer peuvent se faire membres avec leur adresse professionnelle. Ces personnes ne doivent pas être invitées car une adresse e-mail incluant @entreprise.com suffit.

Adresse professionnelle virtuelle via le helpdesk

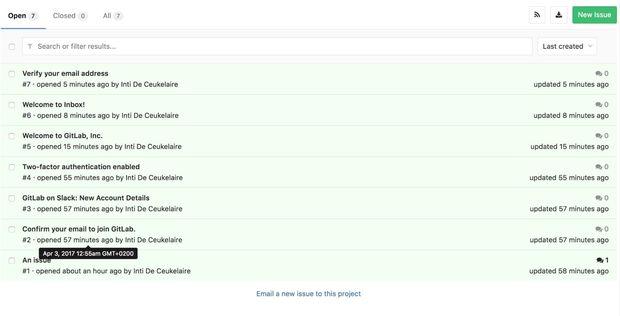

De Ceukelaire a cependant découvert une façon de créer une adresse mail virtuelle de ces entreprises via leur portail helpdesk. Il a notamment pu y arriver sur la plate-forme pour développeurs Gitlab.

Sur Gitlab (mais aussi auprès de centaines d’autres entreprises), tout utilisateur qui crée un ticket auprès du helpdesk, obtient dans le portail des utilisateurs une adresse e-mail virtuelle unique pour la communication entre l’utilisateur et le helpdesk. Mais cette adresse virtuelle comprend l’extension @gitlab.com. “Donc une fois qu’une adresse virtuelle de ce genre vous est attribuée via un ticket, vous pouvez aussi vous enregistrer vous-même sur le canal Slack interne et ainsi suivre la communication intérieure.” Ce truc peut ensuite être répété auprès d’autres services, dont Yammer.

Facile à tromper

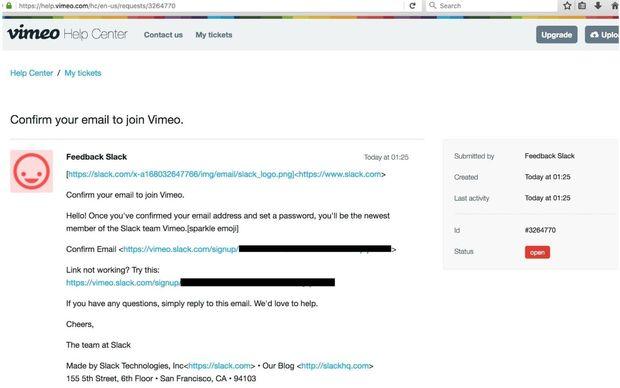

L’histoire devient encore plus inquiétante, quand on sait que nombre de services web ne contrôlent pas si l’adresse e-mail avec laquelle quelqu’un s’enregistre, est bien celle de cette personne. C’est ainsi que De Ceukelaire a pu lui-même s’inviter sur le canal Slack de Vimeo en s’enregistrant avec l’adresse de support de Slack.

Il enregistra en l’occurrence un compte d’utilisateur auprès du service vidéo Vimeo, mais avec feedback@slack.com. Vimeo n’a pas contrôlé si De Ceukelaire possédait bel et bien cette adresse et lui attribua donc un compte utilisateur.

Ensuite, De Ceukelaire utilisa de nouveau l’appli Slack pour accéder aux canaux Slack des collaborateurs de Vimeo, cette fois avec support@vimeo.com.

Revenons à présent aux tickets helpdesk qui sont créés dans le compte utilisateur: Slack envoie un lien d’accès pour les canaux de chat Vimeo à l’adresse support@vimeo.com. Mais comme il s’agit là de l’adresse du support, Vimeo convertit ce mail automatiquement en un ticket helpdesk combiné à l’expéditeur du mail: feedback@slack.com. Peu avant, De Ceukelaire avait déjà enregistré ce compte, ce qui lui avait permis de visionner le ticket.

Angoissant

De Ceukelaire a entre-temps pris contact avec différentes entreprises qui ont adapté leurs procédures. Mais il insiste sur le fait qu’il subsiste des centaines de systèmes du genre, que ce soit des logiciels d’assistance ou des outils collaboratifs, qui autorisent involontairement ce type de technique de contournement.

“Le gros problème, c’est qu’on peut créer un compte auprès de nombreux services, sans vérification de l’adresse e-mail”, déclare-t-il à Data News. Si vous enregistrez alors l’adresse mail avec laquelle ces services expédient à leur tour leurs mails de contrôle, vous avez la voie libre.”

La faille avait été découverte il y a quelques mois déjà. Entre-temps, De Ceukelaire a lui-même averti plus de cent entreprises, où la faille était présente: “J’ai commencé par celles qui collaborent déjà avec des pirates éthiques, et Slack a entre-temps adapté ses procédures. Mais il est impossible de passer toutes les entreprises en revue, puis de prendre contact avec elles.”

Pas encore résolu partout

De Ceukelaire a donc explicitement attendu qu’un certain nombre d’entreprises corrigent le problème. Mais il entendait quand même en parler ouvertement, précisément dans l’espoir que les autres entreprises vérifient la présence de cette faille en interne.

Cela s’est déjà traduit par des réactions contrastées. “Certaines entreprises ont fait ce qu’il fallait et m’ont même récompensé pour les avoir prévenues. Mais chez Yammer notamment, je l’ai signalé à plusieurs reprises, sans la moindre réaction de leur part.” D’autres encore comme Zendesk ou Kayako ont entre-temps pris de mesures. De Ceukelaire apporte cependant la nuance, selon laquelle il ne s’agit pas en soi d’un bug dans ces outils, mais d’un problème au niveau des entreprises qui les utilisent. En modifiant leur procédure, elles peuvent cependant réduire le risque d’une intrusion chez les utilisateurs.

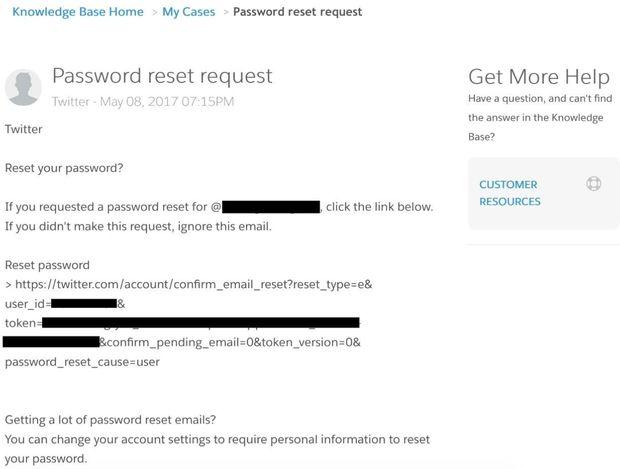

Dans un message étoffé posté sur son blog, De Ceukelaire met en garde contre le fait qu’une fois qu’on accède à la communication interne d’une entreprise, sa sécurité s’en trouve nettement affaiblie: “Il s’agit souvent aussi de réinitialiser les mots de passe via ce genre d’adresse de support ou ‘noreply’. J’ai ainsi même eu accès aux comptes Twitter et Facebook de quelques grandes entreprises.”

Enfin, le problème peut être résolu relativement simplement. D’une part avec des mails de vérification, mais aussi en ne permettant pas l’arrivée de ce genre d’adresses avec @entreprise.com, mais avec, disons, @support.entreprise.com. “Une fois le changement effectué, vous ne pourrez plus solliciter l’accès via les tickets helpdesk”, conclut De Ceukelaire.