Deux chercheurs allemands ont piraté les systèmes de cryptage des téléphones par satellites avec des possibilités de mise sur écoute quasiment en temps réel.

Deux chercheurs allemands ont piraté les systèmes de cryptage des téléphones par satellites avec des possibilités de mise sur écoute quasiment en temps réel.

Dans le cadre de la chaire ‘Kryptologie & IT-Sicherheit’ à la Ruhr-Universität de Bochum (à laquelle du reste la KU Leuven a aussi collaboré), deux chercheurs, à savoir Benedikt Driessen et Ralf Hund, ont annoncé comment ils avaient ‘craqué’ le cryptage de la téléphonie par satellites. Concrètement, cela concerne le cryptage GMR-1 et GMR-2 (comme spécifié par ETSI) du trafic téléphonique par satellites, comme celui d’Inmarsat. A cette fin, ils ont réalisé une ingénierie à rebours (‘reverse-engineering’) du code en question sur base de mises à niveau du firmware pour les processeurs de signaux numériques dans les téléphones utilisés. Les chercheurs concluent que la technologie de cryptage employée est nettement plus faible que l’actuelle ‘state-of-the-art’ et que le système faisait trop confiance au maintien sous secret des algorithmes sous-jacents. Voilà qui est en général considéré négativement, car cela prévient une étude au sens large des faiblesses possibles (comme c’était le cas pour le système de cryptage AES par exemple sur base du travail effectué par les Belges Rijmen et Daemen).

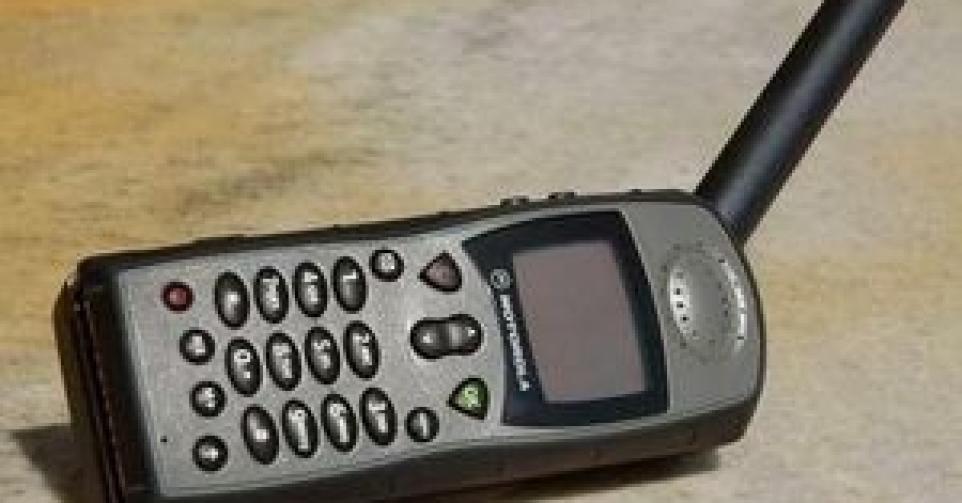

Les téléphones par satellites concernés sont souvent utilisés par des organisations dans des régions de guerre ou de catastrophe, en l’absence de toute autre infrastructure télécom. L’on y utilise souvent déjà aussi des formes complémentaires de cryptage du trafic, mais en tout cas, le travail de recherche suggère clairement la possibilité que le trafic puisse être mis sur écoute quasiment en temps réel.