S’il faut en croire l’industrie, la 5G ouvrirait des perspectives extraordinaires, surtout en termes de gestion de différents types d’appareils intelligents. Mais comment sécuriser un tel réseau IoT sur la 5G ?

S’il est une leçon qu’il faut retirer de l’IoT au cours des dernières années, c’est qu’il faut davantage de sécurité. Rappelez-vous l’exemple du ‘botnet’ Mirai qui se composait surtout d’appareils IoT et qui avait été en mesure de paralyser une grande partie de l’Internet en 2016. Mais nous devrions dire ‘se compose’ puisque ce ‘botnet’ existe encore. Ainsi, Check Point Research indiquait dans son Global Thread Index de février que les tentatives visant à disséminer Mirai via des systèmes IT vulnérables avaient fortement augmenté.

Or il s’agit d’équipements connectés aux réseaux domestiques et aux wi-fi d’entreprises. Or qu’adviendrait-il si ces appareils étaient branchés dans le futur sur le réseau 5G ? La sécurité de la 5G est-elle comparable à celle de la 4G ou de la 3G ? ” La 5G est totalement différente des précédentes générations de technologie mobile étant donné qu’il s’agit littéralement d’un cloud, estime Ronen Shpirer, ‘senior manager’ Solutions Marketing de l’entreprise de sécurité Fortinet. Contrairement à la 4G ou la 3G, elle est basée sur les principes de cloud. On se dirige donc vers un environnement cloud hybride où les technologies sont basées sur des machines virtuelles et des conteneurs. ” En d’autres termes, les matériels et protocoles utilisés dans les générations précédentes de réseaux ne sont plus pertinents pour la 5G, de même que certaines règles de sécurité. ” Je songe notamment aux appareils de sécurité physiques comme une ‘physical network function’ ou PNF. Son utilisation va être nettement réduite puisque la 5G est virtuelle. Nous avons donc besoin d’une ‘virtual network function’ ou VNF pour assurer la sécurité “, indique Shpirer.

La 4G ne fournissait que de la connectivité.

En outre, il ne faudrait pas oublier la taille. ” La 5G est gigantesque. Contrairement à la 4G, la 5G est conçue et architecturée pour un très grand volume d’appareils, de connexions et de trafic. Il faut une infrastructure de sécurité capable de le supporter. La sécurité doit supporter l’hyper-évolutivité. La sécurité doit donc pouvoir évoluer très rapidement, ce qui est plus nécessaire encore qu’avec la 4G, sans que les performances ne soient impactées “, dixit Shpirer.

Portée réduite, complexité accrue

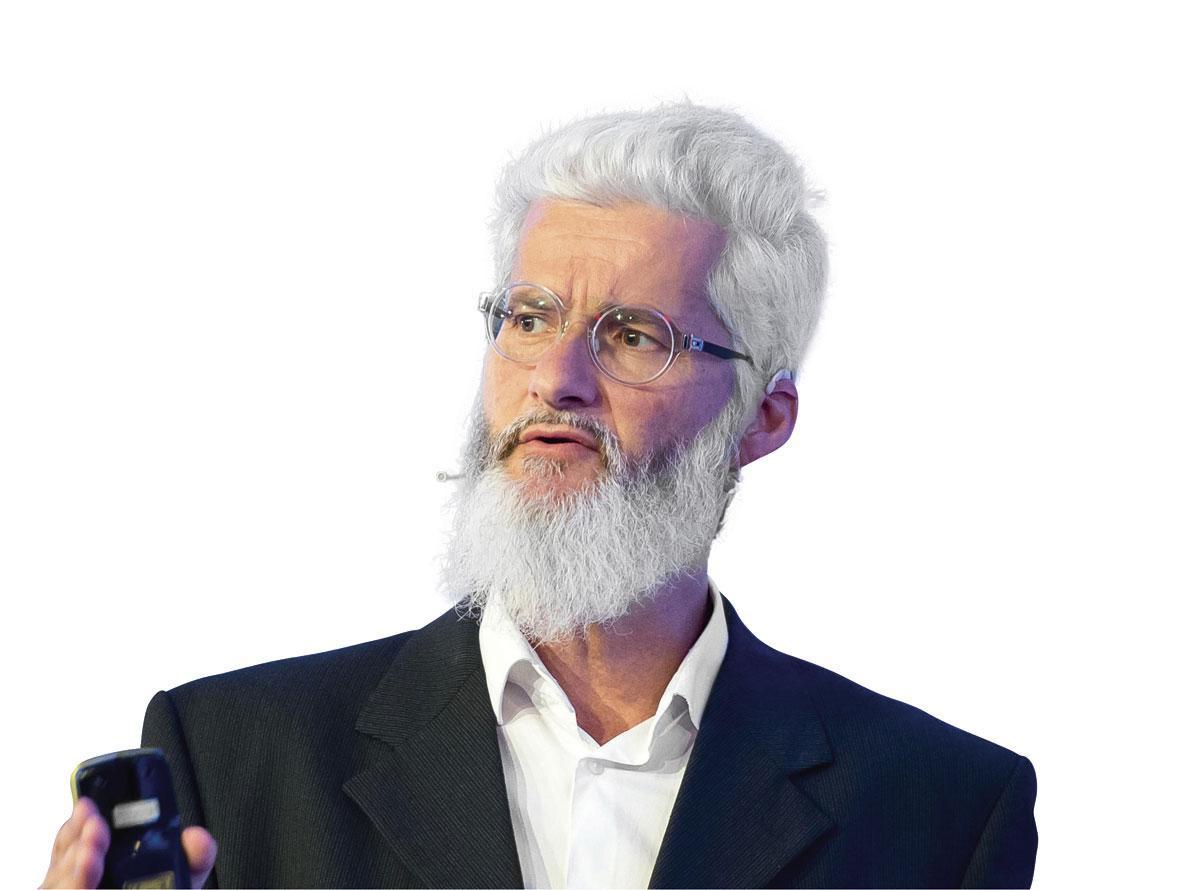

La 5G complexifie en tout cas le paysage, ajoute Greg Day, VP et CSO EMEA de Palo Alto Networks. ” L’un des défis majeurs liés à la sécurisation du trafic réseau, lequel existait déjà avec la 4G et la 3G, porte sur la connexion entre l’appareil et le pylône. Si vous appelez à partir d’un train ou que vous transmettez des données mobiles depuis une voiture connectée, la communication doit constamment changer de pylône d’antenne. ” Si l’on veut comprendre l’ensemble de ce flux de données d’un point de vue de sécurité pour appréhender toute la chaîne, il faut pouvoir associer l’identité de l’appareil tout en passant d’un point de connexion à un autre. Le défi qui existait déjà devient désormais plus grand dans la mesure où le nombre d’appareils augmente également. ” Sachant que votre trajet en train vers le bureau rencontrait peut-être 10 pylônes avec la 4G, on en trouvera maintenant 50.

” La seule chose qui subsiste avec une telle connexion en temps réel est l’appareil, qu’il s’agisse d’une voiture ou d’un smartphone, poursuit Day. Ajoutez à cela une latence nettement plus faible de la 5G, vous constaterez une évolution marquée de la sécurité qui passe d’une limitation des risques et d’une analyse du réseau vers une sécurité intégrée sur l’appareil lui-même puisqu’il s’agit du seul élément capable de contrôler l’ensemble de la communication de bout en bout. ”

Cas pratiques

La situation se complexifie encore dans la mesure où les entreprises s’attendent à voir cette nouvelle technologie réseau être déployée plus souvent et plus largement. En effet, les débouchés possibles avec la 5G sont plus nombreux, note Shpirer. ” Les générations précédentes de technologie mobile portaient surtout sur la mise à disposition de connectivité. C’est ainsi qu’on avait un appareil permettant de téléphoner, d’envoyer des SMS et de surfer sur l’Internet. Il était possible de visionner des vidéos ou de visiter des sites Web, mais ces services étaient offerts par le fournisseur mobile. Le service était de la connectivité. Dès lors, le fournisseur mobile s’intéressait surtout au marché grand public. Car il ne proposait que de la connectique, avec très peu de valeur ajoutée, une offre qui n’était guère adaptée aux entreprises. Il n’est pas question de nouveaux services ou d’innovation, mais uniquement de proposer de la tuyauterie, laquelle est relativement simple d’un point de vue sécurité : il suffit de sécuriser le coeur du réseau qui fournit les connexions. Tout l’art consistait à concevoir un ‘jardin clos’ en protégeant le coeur du réseau. ”

Rien de pareil avec la 5G qui doit supporter la communication de machine à machine, tout en promettant une haute disponibilité associée à une faible latence, sans parler de fonctions telles que le ‘network slicing’. ” Des applications comme les villes intelligentes, la santé intelligente, les autos interconnectées ou les usines et les magasins intelligents, tout cela est désormais possible. Les possibilités pour les fournisseurs sont donc nettement plus vastes. ”

Les opérateurs peuvent donc maintenant s’adresser aux grandes entreprises et ne pas se limiter à de la simple connectivité, remarque encore Shpirer. ” Mais si l’on va au-delà de la connectivité, le périmètre de la sécurité augmente également. Dès lors, il ne faut plus se contenter de garantir l’intégrité de votre coeur de réseau, il faut également sécuriser les cas pratiques d’utilisation. D’un point de vue de sécurité, il faut prévoir deux choses. D’une part, il faut éviter d’impacter la continuité d’activité. Car si le nombre d’utilisations pratiques augmente et que votre rôle grandit, la surface potentiellement attaquable s’agrandit également et les risques de sécurité augmentent. En outre, plus un fournisseur proposera de cas d’utilisation pratique, plus certaines industries seront dépendantes de ce fournisseur et de ses services. Tel peut notamment être le cas au niveau de la santé intelligente ou des voitures connectées où la sécurité et la disponibilité sont essentielles. A un moment donné, ce fournisseur, et le fournisseur d’un tel service, peut être critique dans certains secteurs. Il faut donc prévoir des mécanismes rigoureux afin d’assurer la sécurité de ces cas d’utilisation pratique. ”

IoT et ‘IoT’

Sachant que ces cas d’utilisation portent sur la communication de machine à machine et sur l’IoT, le problème est qu’actuellement, ces ‘objets’ intelligents ne sont pas vraiment sécurisés. ” Un appareil IoT peut tout aussi bien être un dispositif à 2 ? acheté sur Amazon qu’un gros équipement médical de plusieurs dizaines de milliers d’euros, précise Greg Day. Et à 2 ou 5 ?, on ne peut pas s’attendre à une qualité parfaite. Le débat, notamment au sein du Forum économique mondial, est désormais de savoir s’il possible de définir des standards de sécurité. ” Day compare cette situation à celle des batteries où il existe des standards pour éviter qu’une batterie achetée en ligne pour 20 cents n’explose dès le lendemain.

Au niveau de la sécurité réseau d’appareils IoT, de tels standards n’existent pas, précise Day. ” D’un côté, on trouve un scanner IRM de 100.000 ? dont on sait que la sécurité des communications a été prise en compte, qu’une gestion des rustines existe et que la configuration est correcte et, de l’autre, des appareils IoT pour lesquels la sécurité n’a absolument pas été prévue. Or ces deux types d’équipements se connectent sur le même réseau ou peuvent interagir entre eux, analyse encore Day. Avec la 5G, nous nous trouvons dans une situation où, dans les faits, on trouve des systèmes à haut risque pour les personnes et les entreprises, comme les soins de santé, les transactions financières ou les voitures autonomes, qui partagent souvent un même réseau et collaborent avec des appareils comme des capteurs bon marché ou des IoT qui n’ont aucune sécurité. Nous devons donc comprendre de quel appareil il s’agit, son type d’utilisation et ses possibilités d’interaction. ”

Si l’on va au-delà de la connectivité, le périmètre de la sécurité augmente également.

Selon Day, le concept de ‘zero trust networking’ est dès lors particulièrement importante. ” En cas de ‘zero trust’, personne n’a confiance dans le standard et chacun doit s’authentifier pour accéder au réseau. En outre, tout ce que fait l’appareil ou l’utilisateur sera enregistré. Cela réduit les risques et nous permet de comprendre ce qui s’est passé en cas de problème “, précise Day.

En cas d’explosion du nombre d’objets intelligents, il se révélera extrêmement difficile de gérer l’ensemble des opérations. Day estime que la réponse peut se trouver dans l’intelligence artificielle qui permettra de reconnaître des formes nouvelles et suspectes de trafic de données, une technologie dans laquelle sa société a précisément investi. ” Comme on verra apparaître des milliers d”objets’, il est impensable d’imaginer qu’il suffira qu’une personne se penche durant 6 mois sur le protocole réseau pour les détecter tous. Il faut travailler de manière plus intelligente et en temps réel, ce qui nécessitera de recourir à l’IA. Il faut une technologie permettant de savoir s’il s’agit d’une forme anormale de trafic de données et de chercher – et trouver – la parade. ”

Réseaux privés

Par ailleurs, la 5G permet aux entreprises d’héberger leur propre réseau mobile. Avec ce type de ‘réseau 5G non public’, une entreprise peut acheter une partie du spectre (local) et, moyennant une licence, déployer son propre réseau 5G pour une usine en particulier. ” C’est possible grâce au ‘network slicing’ qui permet de s’adresser à un opérateur pour acheter une tranche de réseau réservée à l’entreprise. Dans ce cas, l’entreprise peut collaborer avec l’opérateur au niveau de la sécurité. Il est ainsi possible que la sécurité soit l’un des services offerts par l’opérateur sur ce réseau “, indique Shpirer. Cela étant, l’entreprise pourrait aussi s’adresser directement à son fournisseur de matériel, par exemple Nokia ou Huawei, pour y acheter l’équipement permettant de construire son propre réseau.

” La grande question est ici de savoir quels sont les cas pratiques d’utilisation pour un tel réseau, se demande Shpirer. Quel est la finalité recherchée par l’entreprise avec de telles possibilités 5G ? Car dans de nombreux cas, cette finalité définira également les risques et la manière de sécuriser le réseau. Si l’utilisation porte sur la connectivité sans fil dans une usine, une sécurité de base suffit généralement. Mais dans certains cas, comme la réalité augmentée par exemple, l’entreprise voudra procéder à des tests, ce qui nécessitera un plus grand nombre de sources. Il faudra peut-être prévoir un ‘edge computing server’ dans l’usine pour héberger cette solution, tout en prévoyant des interactions avec le développeur des applications. Dans ce cas, les risques augmentent car il faut dialoguer avec des tiers par le biais d’API et que le nombre d’appareils augmente, lesquels doivent tous être sécurisés. Le niveau de sécurité et le facteur de risque dépend donc fortement du cas d’utilisation pratique et de l’usage que l’on veut faire du réseau. Même en cas de réseau isolé, par exemple un réseau qui ne connecte qu’une seule usine, il existe toujours un risque. Car quid si une personne commet une erreur, volontairement ou non, dans votre entreprise ? La sécurité devra toujours exister. ”

La 5G ne serait-elle pas plus sûre que la 4G ? De base oui, répond Sphirer. ” Mais cela ne signifie pas qu’il faille négliger la sécurité. Certains des mécanismes et des fonctions de base sont mieux sécurisés, mais si l’on se limite à ceux-ci, la 5G sera un échec. Car la 5G permet certes de s’adresser à davantage de secteurs et à offrir plus de services, mais se révèle aussi plus intéressante pour les ‘méchants’, les cybercriminels. Jusqu’à présent, ceux-ci ne se sont guère intéressés à la 4G qui ne fournissait que de la connectivité et qui s’adressait surtout au marché grand public. Mais avec la 5G, il est possible de proposer beaucoup plus de services, également au marché des entreprises. Du coup, les pirates vont s’y intéresser de près et tenter d’utiliser ces réseaux comme vecteur d’attaque. Donc oui, la 5G est plus sécurisée que la 4G, mais ce n’est pas suffisant en soi. ”

Il ne faut plus se contenter de garantir l’intégrité de votre coeur de réseau, il faut également sécuriser les cas pratiques d’utilisation.

Les appareils IoT restent vulnérables

Telle est la conclusion d’une étude d’Unit 42, l’équipe de recherches de Palo Alto Networks. Dans le cadre de leur IoT Thread Report 2020, elle a analysé 1,2 millions d’appareils IoT. Leurs résultats sont édifiants.

98%

du trafic IoT n’est pas crypté

83%

des appareils IoT médicaux tournent sous d’anciens systèmes. Soit 56% de plus qu’en 2018. Et un même pourcentage d’appareils médicaux tournent sous Windows 7, un système d’exploitation qui n’est plus supporté officiellement depuis le début de l’année.

72%

des organisations interrogées ne segmentent pas leur réseau. Dès lors, du trafic IoT mal sécurisé transite sur le même réseau que du trafic IT ‘classique’.