Le malware se complexifie toujours plus. Voilà ce qui ressort du rapport sur la sécurité de NTT. Les logiciels utilisés pour attaquer des entreprises à l’échelle mondiale sont aussi toujours plus souvent automatisés.

Les cybercriminels innovent également, telle est la conclusion du rapport sur la sécurité de NTT relatif à 2019. “Le ‘dark side’ dispose de beaucoup de moyens et possède des laboratoires de recherche, tout comme nous”, déclare Stefaan Hinderyckx, senior vice president security Europe NTT Ltd., à ce propos dans le cadre d’un appel vidéo auquel Data News a pris part. Cette innovation se retrouve notamment dans l’IoT et l’automatisation.

AI et botnets

On observe que les maliciels (malware) deviennent toujours plus complexes. “Il y a quelques années, le malware se composait souvent par exemple d’un ‘keylogger’ (enregistreur de frappes). A présent, il existe nettement plus de maliciels ‘multi-usage’ contenant plusieurs ‘exploits’ et méthodes en vue de tenter de pénétrer par effraction dans les systèmes”, précise Rob Kraus, directeur du NTT Security Global Threat Intelligence Center (GTIC). Et de faire observer que, tout comme beaucoup d’entreprises et de firmes de sécurité, les pirates eux-mêmes automatisent leurs logiciels. Quelque 21 pour cent des maliciels que NTT a détectés, contenaient par exemple un scanner de points faibles.

Et c’est sans parler des botnets. Des botnets connus tels Mirai, IoTroop et Echobot fonctionnent en grande partie sur pilote automatique. Une fois le malware installé sur un système, il recherche par lui-même les brèches en vue de se propager via le réseau. Car oui, Mirai et les maliciels apparentés existent encore. Le botnet qui, en 2016, avait réussi à paralyser une partie d’internet en désactivant un fournisseur DNS, n’a pas disparu ensuite, au contraire. “Le code-source du botnet Mirai a été révélé en ligne”, déclare Kraus. Il en est résulté qu’il fut plus aisé pour d’autres de créer des botnets similaires.

Cible principale: le secteur technologique

Du rapport sur la sécurité, il apparaître aussi que les attaques ciblent surtout les entreprises présentes en ligne, ce qui est logique quelque part. Plus de la moitié de l’ensemble des attaques ciblaient en 2019 des applis spécifiques (33 pour cent) ou des applications web (22 pour cent). Vingt pour cent des agressions visaient les suites de gestion de contenu telles WordPress, Joomla, NoneCMS et Drupal, tandis que 28 pour cent ciblaient des technologies supportant des sites web. Pensons ici à des logiciels comme ColdFusion et (surtout) Apache Struts.

Pour ce qui est des domaines, c’est le secteur technologique qui fait l’objet du plus grand nombre de tentatives d’attaque (25%), suivi par les pouvoirs publics (16%). Selon NTT, ce dernier secteur est surtout attaqué en raison de l’actuelle situation géopolitique. Au niveau mondial, le secteur financier se classe à la troisième place avec 15 pour cent de l’ensemble des attaques enregistrées.

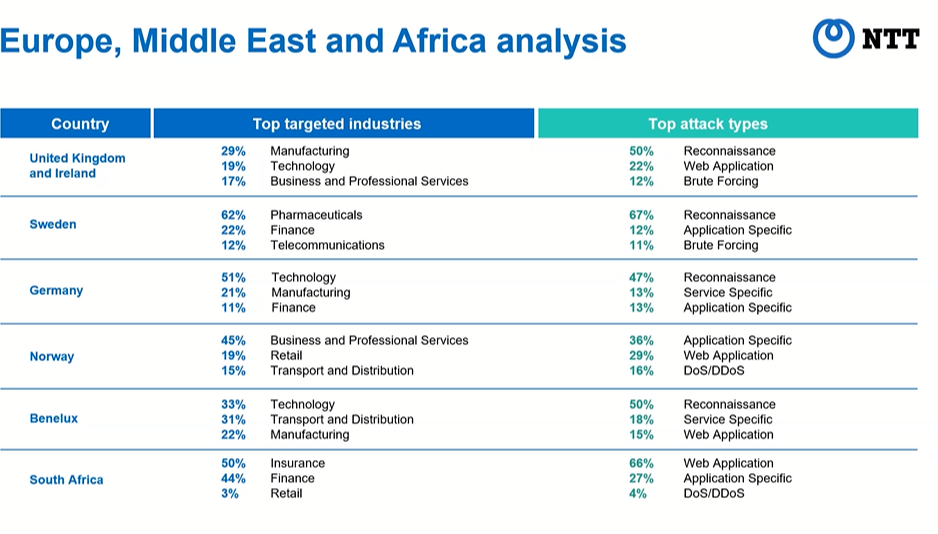

La situation est un peu différente au Benelux. Chez nous, c’est le secteur technologique qui fait certes encore et toujours l’objet de la plupart des attaques avec 33 pour cent. Mais la deuxième place revient au secteur des transports et de la distribution avec 31 pour cent, suivi de celui de la fabrication avec 22 pour cent. Le top cinq au Benelux est complété par l’industrie pharmaceutique (6%) et les services professionnels (4%).

NTT a examiné en outre le type d’activités ciblé. Dans la zone EMEA (Europe, Moyen-Orient et Afrique), c’est surtout ce que l’entreprise qualifie de ‘reconnaissance’. Il s’agit par exemple de scanner les points faibles. Cette exploration représente dans la zone EMEA 40 pour cent des observations, voire 50 pour cent au Benelux. Les autres types d’attaque souvent utilisés au Benelux visent des services spécifiques (18%) et à nouveau les applications web (15%).

NTT répertorie enfin dans son rapport sur le Benelux le bug le plus populaire. Cet… honneur revient à CVE-2018-15454, une faille dans de l’équipement de Cisco. Avec 50% des attaques ciblées, ce bug est le plus souvent pris pour cible dans notre région.

Le rançongiel reste populaire

Le secteur technologique s’est donc vu contraint de faire face au niveau mondial à un quart des attaques détectées. Parmi ces attaques, 31% ciblaient des applications spécifiques, alors que 25% des attaques dans le secteur technologique se composaient d’attaques DoS/DDoS.

Le secteur technologique a enregistré aussi le plus grand nombre de cas de ransomware (rançongiciel). Quelque neuf pour cent de toutes les menaces détectées dans ce secteur étaient attribués à du ransomware. Dans les autres secteurs, cela restait en général en-dessous des 4 pour cent. Autre détail étonnant: parmi ces rançongiciels, 88 pour cent étaient une variante de WannaCry. Ce malware, qui avait défrayé la chronique en 2017 , est donc toujours utilisé et semble encore faire des ravages.

D’une manière générale, on observe que d’anciennes failles restent des cibles importantes. On avait lu précédemment déjà dans un rapport d’US-CERT que de vieux bugs continuent d’être abusés, alors qu’il existe des patches, mais que les organisations n’installent pas toujours.

Le ‘2020 global threat intelligence report’ repose sur des données de 2019, donc avant le confinement. NTT s’est basée sur les historiques et attaques observés par ses clients, ainsi que sur des informations émanant de centres de R&D et de la communauté mondiale de la sécurité.