Le ransomware (rançongiciel) SamSam a déjà permis de mettre la main sur quelque 5,9 millions de dollars depuis qu’il s’est manifesté pour la première fois fin 2015 et qu’il a fait pas mal de victimes belges. Voilà ce qu’on peut lire dans un nouveau rapport. Il convient de noter aussi que les entreprises préfèrent verser des milliers de dollars plutôt que de reconnaître avoir été aux prises avec un problème de ransomware.

Depuis son arrivée, il y a deux ans et demi, le rançongiciel SamSam aurait perturbé entre autres le fonctionnement d’hôpitaux, d’écoles et de villes. En exploitant une méthode parfaitement étudiée, il a déjà permis à son ou ses auteur(s) de s’approprier 5,9 millions de dollars, selon Sophos, qui enquête depuis 2015 sur SamSam. L’entreprise de sécurité a à présent regroupé ses résultats dans un rapport.

Pour en arriver à ce montant, l’entreprise a collaboré avec Neutrino, afin d’analyser les portefeuilles Bitcoin et de déterminer ainsi la somme d’argent sur laquelle le(s) auteur(s) de SamSam a/ont pu mettre la main. Certaines victimes auraient versé jusqu’à 64.000 dollars de rançon, selon le rapport.

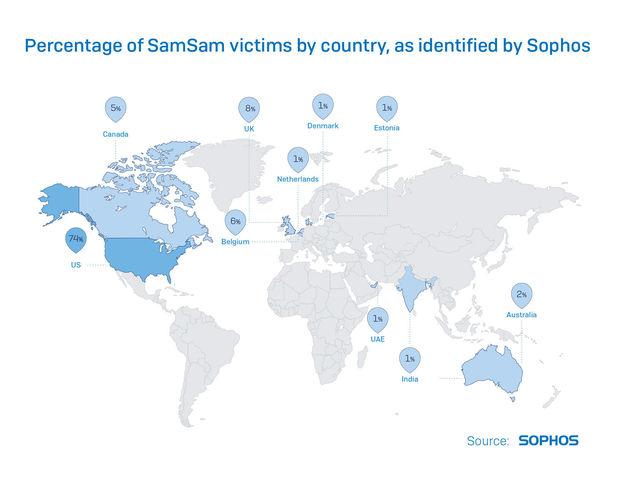

Sophos a calculé ainsi aussi que 74 pour cent des victimes se trouvent aux Etats-Unis. Ce qui interpelle, c’est qu’il y aurait en outre 6 pour cent de Belges, ce qui est énorme pour un petit pays comme le nôtre.

Méthode manuelle

Sophos indique que la méthode d’attaque du/des pirate(s) à l’initiative de SamSam est principalement manuelle. Les attaques ne sont pas lancées au moyen de messages de pourriels (spam) traditionnels ou de sites web infectés, mais par un accès manuel non-autorisé et soigneusement préparé à un réseau.

Nombre de ces agressions débutent par une faille dans une application Remote Desktop sur une machine dans le réseau, ou par un abus de systèmes vulnérables. A partir de là, l’agresseur scanne le réseau interne et tente d’insérer un installateur de rançongiciel sur les machines Admin et sur tous les autres postes de travail connectés. Une fois cette étape terminée, le pirate attend le milieu de la nuit dans le fuseau horaire de la victime, avant de lancer son attaque et de crypter toutes les machines.

Pour causer plus de dégâts encore, le rançongiciel crypte non seulement les fichiers de données, mais aussi des programmes Windows non essentiels, le genre de logiciels qui ne fait pas toujours l’objet de sauvegardes. Sophos fait observer que le ransomware, et son ou ses auteur(s), continuent d’évoluer. Toujours plus de nouvelles fonctions de protection sont ajoutées aux outils et aux sites web en vue de prendre de vitesse les équipes de sécurité.

Cette méthode manuelle bien au point signifie en outre que l’agresseur peut utiliser des contre-mesures, lorsqu’il rencontre des fonctions de sécurité, et qu’il est parfaitement apte à contourner des techniques sécuritaires. Il est par exemple capable de s’effacer lui-même et ses traces éventuelles, lorsque le cryptage des données est perturbé.

300.000 dollars par mois

Sur base de l’analyse des portefeuilles Bitcoin, Sophos estime que le ou les agresseur(s) a/ont en 2018 réussi ainsi à s’emparer de quasiment 300.000 dollars par mois. Ce qui est intéressant dans cette analyse Bitcoin, c’est que la firme de sécurité peut ainsi aussi comparer les attaques qui ont rapporté de l’argent à celles dénoncées.

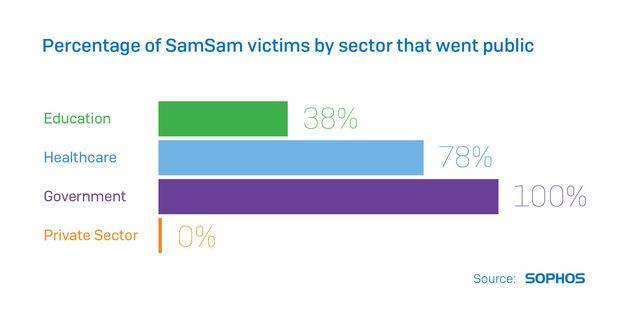

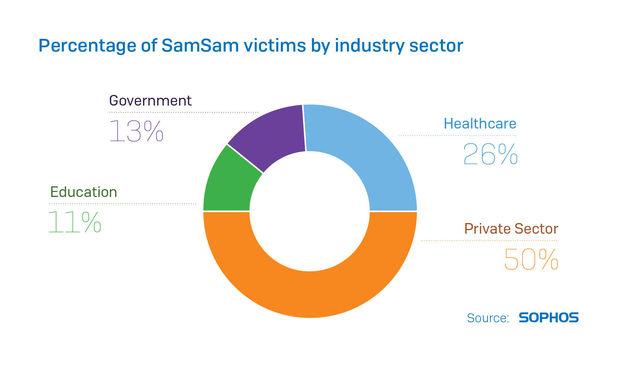

100 pour cent des victimes connues d’organisations publiques ont dénoncé publiquement les attaques, selon Sophos. 79 pour cent des organismes dans les soins de santé l’ont également fait, ainsi que 38 pour cent des institutions d’enseignement. Mais selon le rapport de Sophos, les ‘victimes publiques’ ne représentent que 37 pour cent du nombre total d’organisations qui ont été victimes de SamSam. L’entreprise estime qu’il y a encore des centaines d’autres victimes qui ont payé, mais qui gardent le silence, ce qui est à tout le moins interpelant à cette époque de GDPR.

Désolé, mais…

Un détail singulier qui caractérise les demandes de rançon de SamSam, c’est qu’elles prennent toujours plus souvent un ton d’excuse. Les ‘ransom notes’ sont du reste appelées SORRY-FOR-FILES.html ou affublées de l’extension de fichier .weapologize. Mais cela n’empêche pas le ou les auteur(s) de réclamer une solide rançon.

En raison de la méthode manuelle utilisée par SamSam, Sophos signale qu’il n’existe aucune solution simple pour s’opposer au ransomware. Un logiciel de sécurité actif et fonctionnant bien est encore ce qui convient le mieux, selon la firme de sécurité. Elle recommande cependant de limiter l’accès au port 3389, d’exécuter régulièrement des scans de failles et des tests d’accès au réseau, de recourir à l’authentification à deux facteurs pour les systèmes internes, y compris pour les collaborateurs sur LAN ou VPN, et, enfin, de réaliser des backups. Ces derniers doivent en outre se trouver hors ligne et hors site, avec un bon plan de restauration d’urgence au cas où il y aurait quand même un problème.