Des chercheurs du groupe de recherche COSIC de la KU Leuven et de l’université de Birmingham ont découvert que la clé de voiture sans contact de nombreux modèles automobiles de Toyota, Kia et Hyundai peut être aisément clonée.

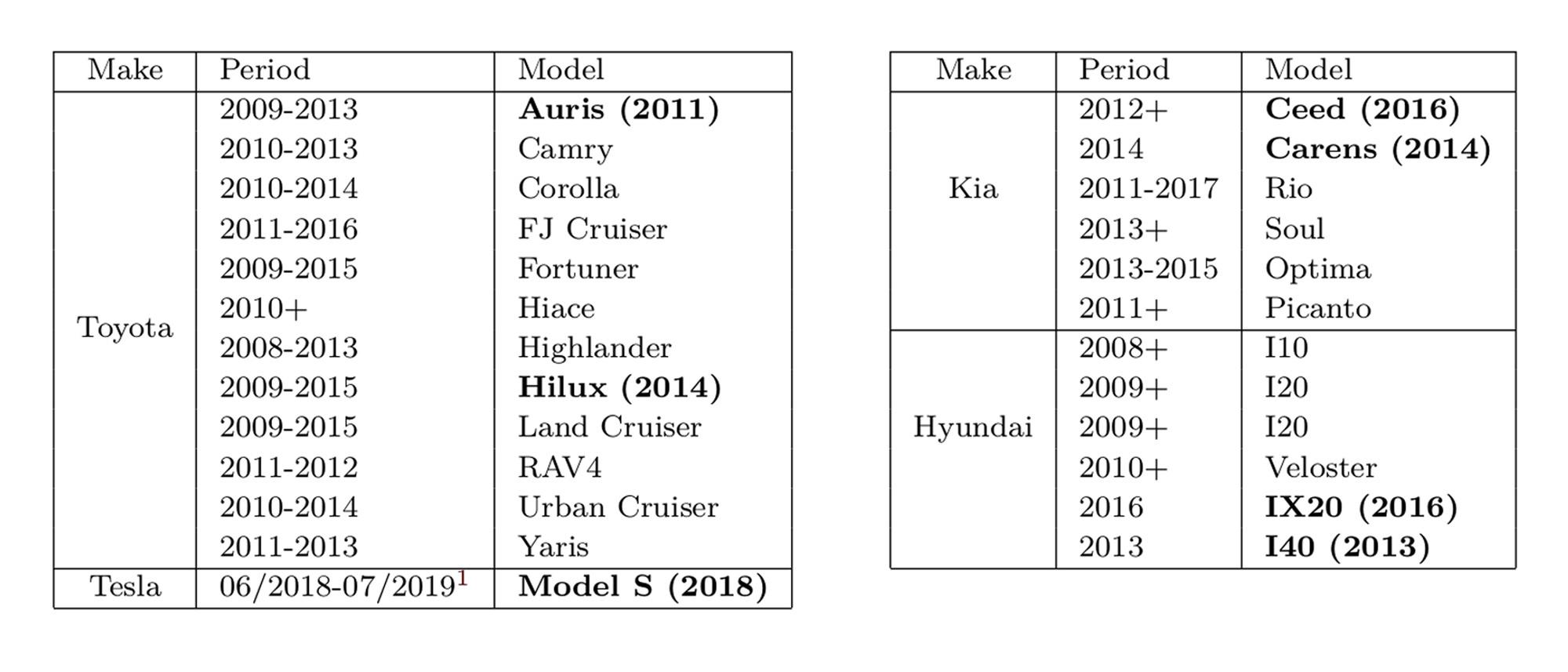

La nouvelle étude du groupe de recherche COSIC de la KU Leuven et de l’université de Birmingham montre qu’il y a des problèmes au niveau de la sécurisation des anti-démarrages sur base de l’algorithme de cryptage DST80, qui est utilisé notamment par Toyota, Kia, Hyundai et Tesla. “Mais peut-être aussi par d’autres marques automobiles”, précise le professeur Bart Preneel, cryptographe et chef de service du COSIC. Il est question de millions de voitures entre 2008 et aujourd’hui, comme le montre le tableau des modèles concernés connus.

Tesla touchée deux fois

Tesla figure aussi dans la liste et a été indirectement à la base de la découverte de ce problème. “Nous avons en 2018 pu copier la clé du Model S de Tesla, parce que le constructeur utilisait une cryptographie DST40 dépassée et peu sûre”, révèle Preneel. “La clé de la Tesla Model S était vulnérable à une attaque ‘downgrade’, ce qui signifie qu’il ne nous a fallu que la moitié du code cryptographique pour rendre la clé de voiture opérationnelle via un ancien chiffre non sécurisé. Un hacker peut donc faire utiliser ce chiffre non sécurisé par la clé sans contact, afin de découvrir le code complet en quelques secondes.” Tesla a résolu ce problème de ‘downgrade’ en août 2019 au moyen d’une mise à jour logicielle sans fil.

Les premiers avertissements datent de 2004 déjà. Le secteur automobile a pris la sécurité insuffisamment au sérieux.

Entre-temps, COSIC a aussi découvert un problème dans les nouvelles clés, que Tesla a de nouveau solutionné. Mais ce fut là aussi une raison qui a incité les chercheurs à poursuivre leurs investigations et à contrôler les clés d’autres constructeurs automobiles. “En soi, il est bon que le secteur automobile ait compris qu’il devait procéder à une mise à niveau vers la cryptographie DST80. Les marques ont certes agi ainsi, mais le problème, c’est qu’elles n’ont fait qu’implémenter le modèle amélioré”, ajoute Preneel à Data News. “Les codes cryptographiques utilisés dans les systèmes touchés, dérivent de constantes aisément décelables et/ou d’informations publiques, comme le numéro de série de la clé de voiture. Tout un chacun, qui peut s’approcher de cette dernière, peut avec l’aide d’une récepteur d’ondes radio découvrir en quelques secondes le code cryptographique et contourner l’anti-démarrage. Et cela peut se faire quasiment en temps réel”, prévient Preneel.

Tous les acteurs impliqués ont été informés

Toyota, Kia et Hyundai sont informés depuis longtemps déjà, et tous les constructeurs impliqués ont rapidement réagi. Pour éviter tout abus de la recherche, toutes les ‘constantes’ dans les codes ne sont plus publiées. Texas Instruments fut ainsi avertie largement à l’avance de la publication consacrée à l’algorithme de cryptage DST80. Texas Instruments a entre-temps adapté le descriptif de ses produits DST40 et DST80. On ne sait pas clairement si ces produits sont également utilisés dans des voitures d’autres marques, mais ce risque est bien réel.

Le secteur automobile peut en faire plus

Il n’empêche que le secteur n’a pas la conscience tranquille, selon Preneel: “Les premières études et mises en garde à propos du clonage des clés automobiles sans contact datent de 2004 déjà. La sécurité est encore et toujours insuffisamment prise au sérieux dans le design. Il n’y a pas assez d’experts en sécurité qui sont impliqués dans la conception des clés.” Preneel craint aussi que toutes les clés des voitures concernées ne soient pas améliorées aussi facilement: “Pour Tesla, on a eu recours à une mise à jour logicielle, mais ce n’est pas possible pour toutes les marques. Surtout pour ce qui est des voitures plus anciennes, c’est loin d’être évident.” Et de prévenir que le problème peut être et sera exploité par des criminels: “Dès qu’un problème est connu, les hackers entrent en action. Ils ne disposent peut-être pas encore de toutes les informations nécessaires, parce que nous ne révélons pas tout. Mais ce n’est qu’une question de temps, avant qu’ils n’y arrivent. Je prévois que d’ici, disons, un an, on pourra acheter dans un magasin web chinois ou autre des kits d’outils permettant de copier des clés et ce, pour quelques milliers d’euros.”