Un nouveau venu dans la famille des rançongiciels (ransomware) crypte les fichiers avec une clé unique, afin qu’en l’absence de backups, ils soient irrémédiablement perdus.

Depuis deux mois, l’on signale la présence d’un nouveau rançongiciel (un maliciel appelé ransomware en anglais), qui peut avoir des effets drastiques pour les fichiers impactés. Suite à des analyses effectuées par des entreprises antivirus comme notamment Sophos et McAfee, l’US-CERT (United States-Computer Emergency Response Team) entre autres met en garde contre CryptoLocker.

CryptoLocker infecte les ordinateurs Windows (XP jusqu’à 8 inclus) au moyen de pièces jointes (attachments) à des courriels se présentant comme des documents PDF expédiés par des entreprises telles FeDex, UPS et d’autres (sous la forme d’un communiqué de suivi de collis) et installant, dès leur ouverture, le maliciel dans le dossier AppData. L’on a également enregistré des cas de systèmes faisant partie d’un botnet, contaminés à partir du système de commande de ce dernier.

Une fois installé, le maliciel vérifie s’il peut prendre contact avec son propre système de gestion sur internet et crypte ensuite (avec AES) une vaste série de fichiers sur les unités de stockage visibles, à l’instar de celles répertoriées par des lettres (C-drive, clés USB, etc.). La clé unique avec laquelle les fichiers peuvent être décryptés, est alors envoyée vers le système de gestion de CryptoLocker. En utilisant une clé unique par infection et un solide cryptage, CryptoLocker se distingue de prédécesseurs similaires, dont une clé de décryptage commune faisait souvent son apparition après quelque temps.

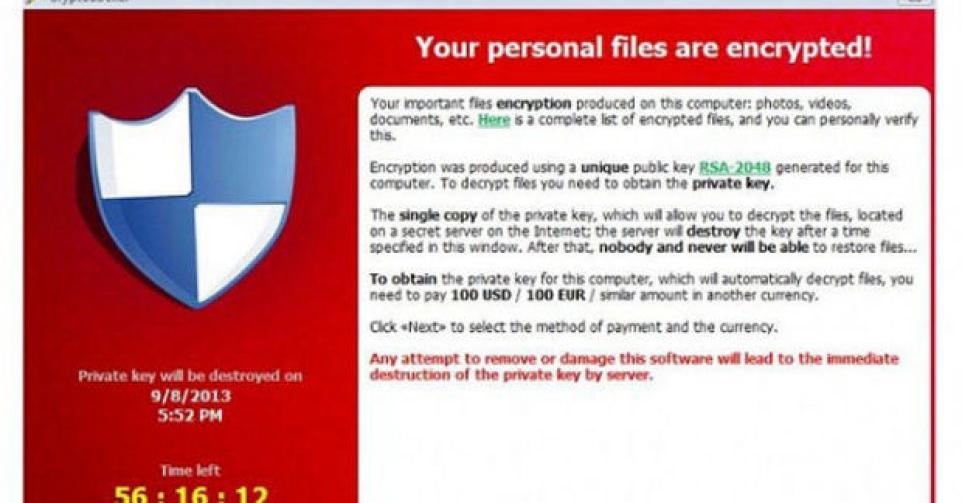

Un écran émergent apparaît ensuite exigeant le paiement d’une rançon dans un délai déterminé. A l’expiration de celui-ci, la clé de décryptage est détruite, et les fichiers cryptés (en l’absence de backups) sont considérés comme perdus. Comme toujours, les services d’ordre conseillent de ne pas payer les malfaiteurs, mais l’on connaît un cas, où même un service de police n’a eu d’autre ultime choix que de verser la rançon demandée pour récupérer ses fichiers.

Que faire?

Effectuez régulièrement des backups de vos fichiers, utilisez System Restore de Microsoft (de sorte que d’anciennes versions des fichiers soient disponibles) et Software Restriction Policies. US-Cert même renvoie à Ransomware Information Guide and FAQ de bleepingcomputer.com en tant que référence et source d’informations.