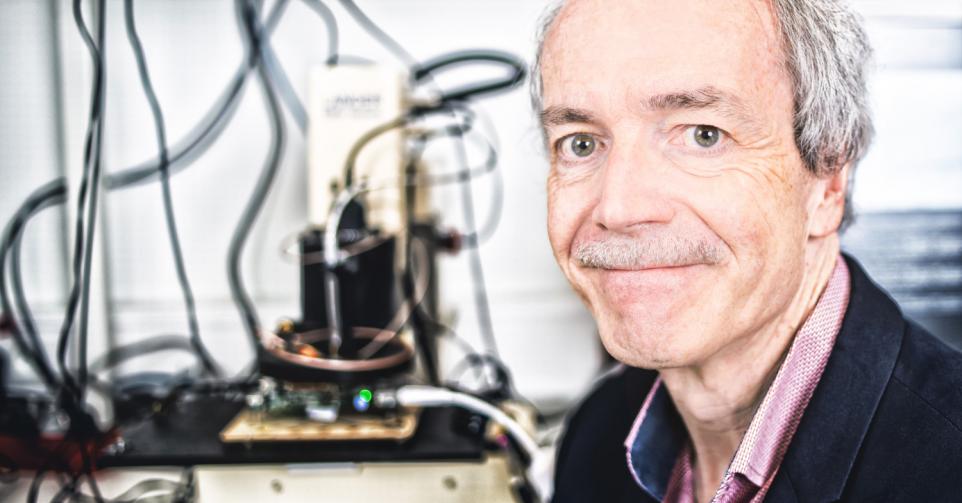

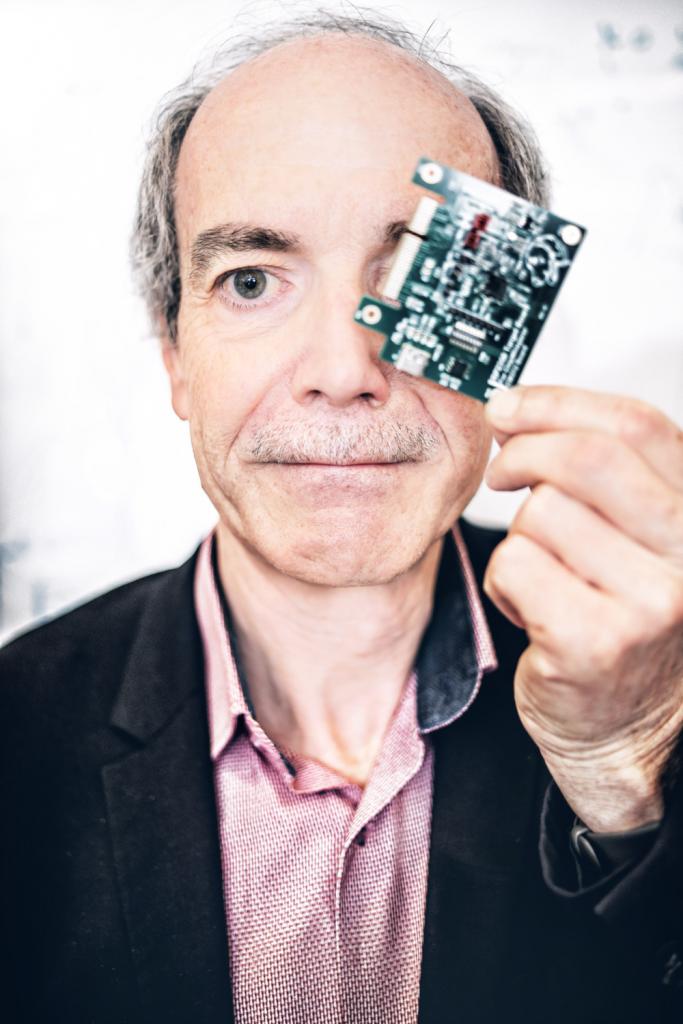

Bart Preneel figure parmi l’élite mondiale de la cryptographie et est par ailleurs une voix reconnue pour la défense de la vie privée des citoyens. Nous parcourons avec lui l’histoire de l’espionnage, des clés et du scanning.

La rédaction de Data News a élu cette année Bart Preneel comme ICT Personality of the Year. Ce professeur est depuis quelques années déjà la tête du département Sécurité informatique et Cryptographie industrielle à la KU Leuven.

Vous êtes ingénieur en électrotechnique de formation. Votre ambition a-t-elle toujours été de devenir cryptographe ?

Bart Preneel: Pas vraiment. J’ai consacré ma thèse aux modems de Telindus, qui sera rachetée ensuite par l’actuelle Proximus. Pour mon doctorat, j’ai rencontré le professeur Joos Vandewalle qui m’a convaincu d’entamer des recherches en cryptographie. A l’époque, le COSIC [le groupe de recherche en sécurité informatique et en cryptographie industrielle, NDLR] manquait de chercheurs. Ce groupe avait été établi en 1978 et était une première en Europe avec la création d’une start-up spécialisée en puces. Bon nombre d’entre eux avaient quitté en 1986 pour fonder une spin-off. J’étais le premier volontaire à se proposer dans ce domaine et je me suis donc lancé dans la cryptographie. À l’époque, c’était pourtant nettement plus facile qu’aujourd’hui. La recherche dans ce domaine tenait dans une demi-armoire et sa consultation permettait d’en savoir autant que tout le monde, à moins de travailler pour le secteur public.

Pourquoi êtes-vous resté ?

Preneel: Il s’agissait d’une combinaison très intéressante entre la recherche mathématique et l’impact sociétal. Je ne pense pas que l’on se rendait compte à l’époque qu’une percée majeure allait se produire. Lorsque j’ai débuté en 1987, la cryptographie se limitait aux banques et au secteur public, voire à la diplomatie et à l’armée. Mais c’était pratiquement tout. Avec l’émergence de l’Internet, le domaine s’est fortement élargi en quelques années à peine. Et au milieu des années 90, la cryptographie a également été possible au niveau logiciel. Soudainement, une sorte de produit de masse est apparu qui allait aussi avoir des répercussions politiques.

Vos premières recherches ont porté sur les fonctions de hachage. De quoi s’agissait-il ?

Preneel: Au départ, l’attention s’est surtout portée sur la sécurisation de l’information sans fil contre les écoutes. Or le secteur financier était surtout inquiet de l’altération de transactions. Car lorsqu’il devient possible de transformer une trans-action de 1.000 en 1 million $, l’impact financier est énorme.

Pour détecter si un message est ou non modifié, on a eu recours à une clé numérique. C’est ce que l’on fait aujourd’hui encore avec le hachage. Lorsque vous faites un paiement, on mélange les données de la transaction à l’aide d’une clé, après quoi on ajoute quelques octets au message. Par la suite, il est possible d’utiliser la même clé pour faire la vérification. Et si le résultat ne correspond pas, c’est qu’il y a eu altération.

Vous êtes notamment à l’origine de la fonction de hachage Miyaguchi-Preneel.

Preneel: Il s’agit d’une méthode qui permet de générer une fonction de hachage sans clé d’un bloc de cryptage. Les fonctions de hachage ont été utilisées dans les années 80, notamment lorsque les courriers d’entreprise venaient collecter les bandes magnétiques des mainframes. Ces bandes renfermaient toutes sortes de fiches de salaire ou de transactions d’une entreprise qui devaient être transmises à la banque. Or il existait un risque que le courrier soit intercepté en chemin et que les données soient modifiées. Pour éviter ce risque, les transactions stockées sur bande ont été réduites à un fichier très petit. Le CFO communiquait ceci à la banque qui pouvait alors savoir si une modification était intervenue. L’un de mes premiers thèmes a donc été ce type de fonction de hachage.

Sont-elles encore utilisées de nos jours ?

Preneel: Chaque appli que vous installez aujourd’hui sur votre téléphone ou votre ordinateur portable est signée numériquement à l’aide d’une fonction de hachage. Au fil du temps, ces concepts mathématiques n’ont pas changé. Les algorithmes ont été adaptés en partie, mais le Miyaguchi-Preneel est un concept qui peut s’appliquer aux blocs de cryptage plus modernes. C’est une manière de changer une seule chose dans une autre.

« Je ne pense pas que l’on se rendait compte dans les années ‘80 qu’une percée majeure allait se produire. »

Un autre algorithme auquel j’ai contribué est RIPEMD-160. Je l’ai conçu avec mon collègue Antoon Bosselaers dans le cadre d’un projet européen développé en collaboration avec Hans Dobbertin de la BSI [le pendant allemand du CCB, NDLR]. Nous voulions imaginer une alternative au fameux standard logiciel MDS. Dans les années 90, on commençait déjà à s’apercevoir que celui-ci n’était pas tellement sécurisé. Ce MIPEND-160 est une fonction de hachage plus robuste tout en étant efficace. Elle est notamment utilisée par des banques allemandes et suisses. Et elle n’a toujours pas été cassée. Et en 2008, elle a d’ailleurs été intégrée dans le bitcoin par Satoshi Nakamoto. Si vous avez une clé publique dans le bitcoin, celle-ci sera hachée avant de l’envoyer pour créer une adresse bitcoin. Et c’est là qu’intervient RIPEMD-160. Donc, quelque chose que j’ai contribué à créer en 1996 est intégré à chaque transaction bitcoin. Mais c’était impossible à prédire.

L’idée prévaut que ce type de technologie évolue très rapidement ? En va-t-il de même de la cryptographie ?

Preneel: Nos perceptions changent en tout cas. Il faudra par exemple toujours des clés plus puissantes. L’un des principaux standards remonte à 1977 et utilisait 56 bits. Ceci a été choisi sciemment parce que seule a NSA [les services secrets américains, NDLR] disposait de la puissance de calcul nécessaire pour craquer ce standard, à l’inverse du reste du monde. C’est d’ailleurs pourquoi l’agence a pu rendre celui-ci public et permettre à d’autres organisations de l’utiliser.

« Quelque chose que j’ai contribué à créer en 1996 est intégré à chaque transaction bitcoin. Mais c’était impossible à prédire. »

Et il en va de même pour des développements plus récents. Toutes les clés proposées jusque dans les années 2000 étaient, sous la pression des autorités, plus courtes qu’elles auraient dû être. Aujourd’hui, cette question est en partie résolue et les clés cryptographiques actuelles sont suffisamment longues. Désormais, on s’intéresse surtout aux clés qui exploitent au maximum les logiciels existants.

Mais de temps à autre, certaines clés sont craquées. Dans les années 90 par exemple, le monde entier utilisait ce standard MD5. Microsoft avait ainsi quelque 800 applications de MD5 dans Windows. Or en 2004, le professeur chinois Wang a démontré lors d’une conférence qu’il était possible de craquer cette clé en 15 minutes. Du coup, une migration de grande ampleur a été nécessaire.

Et on voit désormais apparaître l’informatique quantique.

Preneel: Il s’agit en effet de la grande migration qui nous attend. Bon nombre de nos algorithmes ont été imaginés dans les années 90. Ceux-ci sont utilisés dans tout, depuis les protocoles en ligne jusqu’au design de mises à jour, mais aussi pour les cartes d’identité et les passeports. D’après moi, quelque 50 milliards de transactions s’appuient sur de tels algorithmes.

Or il apparaît désormais que de tels algorithmes n’offrent plus de sécurité s’il devient possible de construire un ordinateur quantique suffisamment grand. Ces algorithmes génèrent certes de très grands chiffres et nous n’en sommes donc pas encore là, mais des milliards sont investis dans l’informatique quantique. Aujourd’hui, un ordinateur quantique peut intégrer entre 100 et 1.000 qubits, ce qui les rend nettement plus puissants que les bits classiques. On estime qu’un ordinateur doté d’un million de qubits pourra casser les algorithmes existants.

Faut-il dès lors repartir de zéro ?

Preneel: Nous avons déjà commencé. Peter Shor a publié en 1994 un article où il explique comment un ordinateur quantique peut factoriser de très grands nombres et casser ainsi certains algorithmes cryptographiques. Et dans les années qui ont suivi, nous avons commencé à étudier des algorithmes capables de résister.

C’est ainsi que l’un de mes étudiants a fait en 2005 une thèse de doctorat sur ce thème, tandis que la première conférence sur la cryptographie post-quantique [le cryptage capable de résister à des ordinateurs quantiques, NDLR] s’est tenue en 2006 au département ESAT de la KU Leuven. A l’époque, entre 80 et 200 scientifiques se sont réunis pour analyser la situation et voir comment réagir. Entre-temps, les pouvoirs publics américains ont mis sur pied une compétition dont les premiers résultats sont connus. En fait, ces algorithmes existent désormais.

« Le défi pour les 10 prochaines années sera de migrer ces 50 milliards d’applications et de plateformes. Et c’est bien sûr un cauchemar. »

Le défi pour les 10 prochaines années sera de migrer ces 50 milliards d’applications et de plateformes. Et c’est bien sûr un cauchemar. Tout le monde admet qu’il faut agir, mais aucun modèle commercial n’existe. Il est évidemment possible de migrer et de rendre donc vos systèmes sécurisés, mais les clés deviennent plus grandes, ce qui oblige à transmettre davantage de bits. Il faut donc tout revoir et adapter, pour en arriver finalement à quelque chose que vous aviez déjà. Dès lors, les pouvoirs publics vont devoir intervenir. On constate que certaines banques centrales et autorités publiques mettent la pression sur leurs entreprises, mais en pratique, il s’agit de plateformes extrêmement complexes. Une banque a des applications qui interagissent avec des dizaines de bases de données et de fournisseurs qui ont chacun leur propre agenda : il est impossible de tout changer d’un coup. Il faut aussi tenir compte du code dont on ne sait plus où le trouver.

On fait souvent la comparaison avec le Y2K, mais c’est beaucoup plus complexe. En 2000, l’Internet des objets n’existait pas et il n’y avait pas de milliards d’ordinateurs dans le monde. Aujourd’hui, on recense 30 milliards d’appareils qui possèdent chacun son propre système de mise en route avec des signatures, des navigateurs Web, des logiciels, etc. Il n’est pas question d’une simple mise à niveau, mais d’adaptation de la grande majorité des logiciels. C’est un défi énorme.

La KU Leuven a inauguré voici quelques semaines une chaire sur l’informatique quantique. Vous et ces professeurs sont-ils encore en phase ?

Preneel: L’entente reste très bonne. Cela peut évidemment paraître étonnant qu’une autorité publique investisse dans des applications destinées à craquer les systèmes actuels. Mais c’est en fait une sorte de course à l’armement. Si les Chinois y arrivent en premier, nous aurons un problème. Or l’informatique quantique a d’autres applications, notamment pour craquer la chimie ou la science des matériaux. En pratique, je ne pense pas qu’il y aura beaucoup d’ordinateurs quantiques pour craquer la sécurité. Si vous pouvez proposer un service capable de pirater les algorithmes des cartes d’identité, les autorités finiront par s’intéresser à vous. D’ailleurs, les autorités contrôlent désormais aussi les exportations de technologies comme les logiciels de piratage.

Comment entrevoyez-vous l’avenir, après des années à essayer de casser ou de protéger la sécurité ?

Preneel: Je suis quelque peu inquiet dans la mesure où nous sommes toujours plus dépendants de l’information. La société se digitalise très fortement. Du coup, les rapports de force évoluent. Celui qui détient le pouvoir décide de ce qu’il contrôle. Et si tout est numérique, tout peut aussi être davantage contrôlé. La cryptographie joue un rôle important à cet égard dans la mesure où elle permet de reprendre ce pouvoir et de rendre au citoyen une partie de ce contrôle.

Avec le Cosic, vous avez notamment piraté des Tesla. Y a-t-il d’autres projets dont vous êtes fier ?

Preneel: Voici 13 ans environ, nous avons lancé un projet sur la taxe kilométrique. Nous avions constaté que des villes comme Stockholm ou Londres avaient introduit ce système et commençaient à installer des caméras. Nous voulions une alternative qui soit plus soucieuse de la vie privée. Nous avons alors conçu une sorte de boîte noire intégrée dans le véhicule. Celle-ci enregistrait les déplacements et envoyait en fin de mois un message indiquant le nombre de fois que le conducteur était entré dans la zone de paiement. L’idée s’appuyait sur plusieurs aspects techniques pour empêcher toute désactivation du système par exemple. Mais tout avait été prévu et ce système avait selon moi 20 ans d’avance. En fait, nous avions démontré qu’il est possible de stocker des données en toute confidentialité tout en communiquant des informations pertinentes. Nous avions été capables de concilier vie privée et fonctionnalité.

Est-ce également ce que vous aviez essayé avec Coronalert [l’appli de traçage des contacts conçu et coordonné par Preneel durant la pandémie de Covid, NDLR] ?

Preneel: C’était une technologie similaire : tout stocker en local et ne centraliser qu’un minimum d’informations. L’Etat ne savait pas qui avait enfreint les règles et qui avait été en contact avec qui. En France par contre, l’autorité pouvait savoir qui avait trop circulé, mais pas en Belgique. Reste que presque personne ne le croyait. C’est évidemment un problème psychologique : les gens avaient l’impression que l’appli pouvait collecter leurs données et les communiquer à des tiers.

« La principale réussite de Coronalert est d’avoir pu débrancher l’appli par la suite. »

Je pense cependant que le principal succès à cet égard est que nous ayons pu désactiver l’appli. Nous craignions que les systèmes mis en place durant la pandémie, comme le Passenger Locator Form, continueraient d’exister. L’appli de détection des contacts avait d’ailleurs été conçu de manière à pouvoir débrancher simplement le serveur central. Chaque jour, les informations datant de plus de 40 jours étaient effacées des serveurs. Après 40 jours donc, c’était terminé. Il n’y a pas beaucoup de systèmes qui implémentent ce ‘droit à l’oubli’ de manière aussi automatique. Pas question d’avoir l’idée saugrenue de l’utiliser pour la grippe ou la rougeole. Si l’État veut à nouveau y songer, il faudra un nouveau cas d’usage. C’était l’un des critères de conception.

Vous craigniez les dérives ?

Preneel: Exactement. C’est un choix que nous avons fait en Belgique. Nombre d’autres pays ont par exemple intégré les codes de vaccination dans l’appli de traçage des contacts. J’ai demandé de ne pas le faire, car j’avais promis que les données des citoyens ne seraient jamais stockées dans l’appli. Cela étant, une appli de vaccination doit certes disposer de votre nom et de vos données, sans quoi il aurait été impossible de vérifier à la frontière que vous avez bien été vacciné. Du coup, l’autorité a développe une seconde appli. Il aurait certes été plus efficace de l’intégrer dans l’appli existante, mais une fois établi le choix de principe du respect de la vie privée, il fallait rester conséquent.

Vous vous posez souvent en défenseur de la vie privée et contre les tentatives du pouvoir de prévoir des portes dérobées pour accéder aux données. En a-t-il été ainsi de tout temps ?

Preneel: C’est récurrent. Le premier dossier dans lequel j’ai été plus ou moins impliqué concernait la Clipper Chip. Dans les années 90, le géant américain de la téléphonie AT&T avait lancé un téléphone à cryptage de bout en bout. L’entreprise entendait permettre aux hommes d’affaires de mener des conversations téléphoniques professionnelles renfermant des informations sensibles. L’administration Clinton entendait intégrer sa propre puce et même gérer les clés aux États-Unis. A l’époque, l’industrie et le monde académique s’y sont opposés. Cette Clipper Chip a finalement été arrêtée, mais l’autorité américaine de l’époque a étendu ses capacités d’interception.

Autre exemple : Apple contre le FBI concernant le stockage des téléphones. Le FBI avait demandé à Apple de pouvoir consulter le téléphone d’un terroriste, ce que celle-ci a refusé. Finalement, le FBI a dû renoncer, mais cela prouve que l’autorité cherche constamment une voie. Chez AT&T, il s’agissait de crime organisé et pour Apple de terrorisme. On pensait que le coupable n’attirerait pas les sympathies. Mais finalement, de tels dossiers risquent de servir de levier pour d’autres affaires en justice.

Les cas actuels concernent la pédopornographie ou le CSAM [Child Sexual Abuse Material, NDLR]. Il s’agit évidemment de matières très graves et les autorités comme Europol entendent pouvoir accéder à l’ensemble des communications en arguant de la protection des enfants. Dans ce domaine, il n’est en fait plus question de craquer le cryptage : on veut savoir ce qui se passe avant et après le cryptage. C’est par essence bien plus grave encore car ce ‘client side scanning’ peut aussi mener à des abus.

De quels ordres ?

Preneel: Pour l’instant, la pédopornographie est combattue par des hachages. Certaines organisations collectent ces contenus CSAM et ne vont évidemment pas les communiquer aux Google et Facebook de ce monde, mais bien les hacher. On mélange chaque image pour en faire un petit fichier et dès qu’une photo est postée sur Meta, on fait la même chose pour voir si ce hachage se trouve dans la base de données. Si tel est le cas, on peut retenir l’image. Mais ce système commence à atteindre ses limites. Les fonctions de hachage génèrent beaucoup de faux positifs et grâce à l’IA générative, il est possible de créer de nouvelles images qui ne seront pas détectées.

Par ailleurs, on s’intéresse toujours plus au ‘client side scanning’ étant donné qu’il y a de plus en plus de cryptage de bout en bout dans des services comme Signal ou WhatsApp et qu’il n’est plus possible d’intercepter la communication transmise. A la place, on utilise un logiciel pour regarder dans votre téléphone s’il y a des images CSAM. Notre souci est que, indépendamment du fait que cela ne fonctionne pas, il n’y a aucune transparence. Vous ne savez pas ce que contient la base de données qui vérifie votre téléphone. En d’autres termes, si Orbán par exemple veut savoir qui poste des mèmes à son sujet, il lui suffit d’ajouter des hachages à la base de données pour lui permettre de voir en temps réel qui sont les utilisateurs qui l’observent. Le problème est que l’on crée ainsi une sorte de super-outil pour dictateurs. Certes, il faut trouver une parade au problème du CSAM, mais il faut trouver une autre approche qui soit proportionnée et ne mette pas en péril la sécurité de chacun.

En faites-vous personnellement assez pour protéger votre vie privée ?

Preneel: Jamais assez à mon sens. Si vous avez un téléphone portable, vous savez que votre localisation est connue et mémorisée. Je vais certes éteindre plus souvent mon téléphone que d’autres ou le poser dans une autre pièce. De même, je suis prudent dans ce que je poste sur les médias sociaux. Cela étant, il faut être réaliste face à la fonction que j’occupe. Vous rencontrez de toute façon des étudiants, vous assistez à des congrès et des événements. Il y a des dizaines de personnes qui prennent des photos et qui communiquent tout ce que vous dites sur les réseaux sociaux. Il faut évidemment pouvoir continuer à vivre.

La cybersécurité et le monde académique fonctionnent grâce à la collaboration internationale. Celle-ci est-elle désormais en danger, compte tenu de la situation géopolitique ?

Preneel: Je ne sais pas ce que nous réserve l’avenir. J’entrevois certes une tendance à une baisse de la collaboration. Je continue à collaborer avec la Chine et j’ai beaucoup d’étudiants étrangers, surtout chinois, indiens et iraniens. En soi, il s’agit là d’un enrichissement mutuel. Sur le plan économique, il y a pour l’instant beaucoup de compétition géopolitique, mais je pense que les scientifiques doivent continuer à collaborer. Durant la Guerre froide d’ailleurs, la collaboration entre scientifiques ne s’est pas arrêtée. C’est mieux ainsi car si l’on arrête de collaborer, l’étape suivante est d’en finir avec les publications, ce qui signifierait la fin d’une science ouverte. Si l’on travaille ensemble à la résolution de problèmes, cela va plus vite. Mais que se passe-t-il si chacun travaille dans son coin ? Dans le pire des cas, vous bénéficiez d’une légère avance, tandis que l’autre rattrapera son retard dès que vous aurez publié vos travaux. Qu’aurez-vous finalement obtenu ?

Sommes-nous en Europe trop dépendants de l’étranger sur le plan de la technologie et de la sécurité, et notamment des États-Unis ?

Preneel: Le sujet a pris de l’actualité avec le nouveau président, mais nous sommes depuis longtemps trop dépendants des USA. Il ne sera pas facile d’y remédier. Nous avons les cerveaux, nous avons les chercheurs et nous avons de plus en plus de start-up. Mais c’est surtout l’étape suivante vers les scale-up où l’Europe ne se montre pas assez dynamique. Il existe aussi de nombreuses frontières nationales, surtout en cybersécurité : une entreprise allemande éprouvera des difficultés à vendre ses produits en France et inversement.

Le second problème est le financement. On en trouve certes ici, mais avec le même plan d’affaires, vous trouverez 10 fois plus de fonds en Amérique. Il faut également faire d’autres promesses, mais ces fonds permettent de recruter immédiatement du personnel en marketing et d’accélérer les développements. Ici, tout va en revanche bien plus lentement.

L’UE a certes déjà pris certaines mesures.

Preneel: Un choix stratégique a été posé avec le Chips Act. Quant à savoir s’il s’agissait de la meilleure option, difficile de se prononcer. Mais pourquoi n’investit-on pas également dans les systèmes de gestion et les logiciels et matériels ouverts ? Dans la cybersécurité, on craint de trop dépendre des États-Unis, alors que toutes nos technologies IT sont en fait dépendantes des USA, de Taiwan et de la Chine. La cybersécurité ne peut s’aborder de manière isolée. On peut certes améliorer la sécurité de son cloud, mais si les grands acteurs du cloud ne sont pas européens, il reste toujours une limite au contrôle que l’on peut exercer. Certes, cela coûte énormément pour devenir indépendant. En fait, j’ai déjà eu de telles discussions lors des révélations de Snowden [qui, en 2013, avait fait fuiter des documents de la NSA indiquant que les États-Unis espionnaient les données à l’échelle mondiale, NDLR]. À l’époque, j’ai demandé aux entreprises d’y réfléchir, mais le sujet a été directement balayé. La technologie américaine était tellement supérieure. Si nous avions alors réagi à l’échelle européenne, la sécurité IT aurait peut-être été meilleure en Europe. Il s’agissait en fait d’un premier rappel à l’ordre face à une information qui devenait toute-puissante et à l’importance de celui qui en détient le contrôle.

Vous n’êtes certes pas encore retraité, mais quel regard jetez-vous sur votre carrière ? Où estimez-vous avoir eu de l’impact ?

Preneel: Je suis extrêmement chanceux d’être arrivé dans un secteur qui en était à ses balbutiements. J’ai pu trouver des personnes très qualifiées pour bâtir un groupe très performant. Si nous en sommes où nous nous trouvons, c’est en partie grâce au fait d’avoir pu trouver des collaborateurs très talentueux.

En tant que scientifique, je me suis beaucoup investi dans la création d’une communauté, tant au sein de la KU Leuven qu’en Belgique et à l’international. Entre 2004 et 2012, j’ai notamment dirigé un projet visant à intégrer l’ensemble des groupes de cryptographes en Europe, avec un agenda de recherche scientifique commun, des universités d’été et des ateliers. Ce faisant, nous avons pu regrouper des centaines de chercheurs. S’en est dégagée une culture de la collaboration dont l’impact a été énorme sur le secteur. En d’autres termes, si l’Europe a quelque peu avancé, c’est en partie parce que j’y ai contribué.