Les groupes APT russes ciblent les organisations ukrainiennes depuis plusieurs années. Mais depuis que la guerre a éclaté, les cyberattaques se sont énormément intensifiées, comme l’indique la firme de sécurité ESET: “Le point positif, c’est que de nombreuses attaques sont découvertes et déjouées.” Data News a eu un aperçu de l’impact de l’invasion sur la cyberguerre.

De la même manière qu’il n’existe pas ‘d’informaticien’ – un analyste commercial n’est pas un ingénieur en télécommunications et un spécialiste de l’IA ne connaît pas forcément grand-chose aux protocoles de réseaux mobiles -, il n’existe pas de ‘cybercriminel’. La plupart des cybercrimes visent à gagner de l’argent. Certains le font pour le sport. Et parfois, il s’agit purement d’espionnage, ou de dégradation ou de désactivation délibérées d’équipements, de systèmes informatiques et de logiciels. Dans de tels cas, il y a souvent un pays impliqué qui y voit des intérêts politiques: les attaques sponsorisées par un état, comme on les appelle. Il s’agit souvent de groupes dits APT, où APT signifie Advanced Persistent Threat. Les attaques sont lancées par des groupes organisés, elles sont très ingénieuses et émanent généralement de pays voyous et de superpuissances telles que la Chine et la Russie.

De nombreuses attaques de rançongiciels et de hameçonnage (phishing) sont également perpétrées par ces groupes APT, bien que cela ne soit pas toujours facile à prouver. Les traces sont effacées ou sont soigneusement cartographiées: ce n’est pas parce que toutes les traces renvoient vers des adresses IP et des serveurs en Russie que les véritables attaquants se trouvent réellement dans ce pays et sont payés par ce dernier. Les opérations sous fausse bannière sont également réelles dans les cyberguerres.

Un rapport du groupe d’analyse des menaces (TAG) de Google sur les pirates informatiques de l’État russe en 2023 a précédemment montré que l’Ukraine est actuellement la principale cible. Dans ce rapport, le TAG indique que l’Ukraine a été la cible d’environ 60% de toutes les attaques de phishing en provenance de Russie cette année. Elles semblent viser principalement les infrastructures critiques du pays assiégé. Dans de nombreux cas, cela implique également de collecter des informations et de perturber les opérations. Selon le TAG, trois groupes russes et biélorusses ont été particulièrement actifs en Ukraine ces derniers mois. L’un d’eux est Sandworm, qui cible depuis un certain temps déjà le réseau électrique du pays.

Cela est confirmé également par la société de sécurité européenne ESET, lorsqu’après de nombreux contrôles d’identité, nous sommes admis au sein de son siège social dans la capitale slovaque Bratislava. L’ESET a effectué de nombreuses ‘découvertes’ et est toujours l’une des premières à signaler de nouvelles cyber-attaques à grande échelle ou ciblées et dangereuses. La guerre russo-ukrainienne a essentiellement commencé en 2014 avec les premiers conflits armés dans le Donbass et la Crimée. Et ce n’est pas un hasard si depuis lors, des cyberattaques ont été systématiquement menées contre l’Ukraine.

D’abord les cyberarmes, puis les bombes et les chars

Mais le 23 février 2022 est gravé dans la mémoire de nombreux chercheurs de l’ESET, notamment Anton Cherepanov, chercheur sur les logiciels malveillants. ‘Ce sont nos collègues ukrainiens qui nous ont contactés, car ils ont remarqué une activité suspecte; une sorte d’attaque comme ils n’en avaient jamais vue auparavant’, explique Cherepanov. ‘Nous avons immédiatement commencé à enquêter sur les fichiers suspects que nous avons reçus et avons rapidement découvert un wiper (essuie-glace), où il était particulièrement frappant qu’il soit très complexe et sophistiqué’, ajoute le chercheur. Un tel essuie-glace est une forme agressive de logiciel malveillant qui vise à effacer complètement les données d’un disque dur ou d’une mémoire et à saboter ainsi délibérément le fonctionnement du logiciel. Les chercheurs ont rapidement décidé de lancer leur découverte sur Twitter et d’envoyer des avertissements, car il était devenu clair qu’il s’agissait d’une cyberattaque dangereuse et sophistiquée.

‘L’attaque visait clairement des agences gouvernementales et des institutions financières’, souligne Ondrej Kubovic, spécialiste de la sensibilisation à la sécurité à l’ESET. ‘Mais ce qui ressort également ici, c’est que le code du nouvel essuie-glace a été signé avec un certificat légitime, un développeur de jeux de Chypre. Une réelle tentative de tromper un logiciel de détection. C’était intéressant pour nous de voir que les attaquants allaient même aussi loin. À ce jour, nous ne savons toujours pas vraiment si le certificat a été volé ou s’il s’agissait d’une société écran, voire d’une autre structure délibérément mise en place’, explique Kubovic.

Des centaines de systèmes ont été attaqués ce jour-là, principalement en Ukraine. Le lendemain, la Russie lançait son invasion de l’Ukraine. ‘Il était très tard dans la nuit quand j’ai trouvé le sommeil, tout simplement parce que nous avions les mains pleines d’avertissements et de recherches sur le nouvel essuie-glace. J’étais à peine dans mon lit à Kiev que j’ai entendu des explosions. À ce moment-là, j’ai tout de suite su que la guerre avait commencé’, déclare Iulia Andrienko, une employée ukrainienne de l’ESET qui vit et travaille maintenant à Bratislava.

Plan d’attaque prêt

Des centaines de systèmes informatiques ont été attaqués la veille de l’arrivée des chars russes et des premières bombes tombées sur le territoire ukrainien. ‘Les Russes voulaient clairement créer autant de chaos en ligne que possible et nuire au plus grand nombre d’institutions et d’organisations cruciales en Ukraine. Tout cela dans le but de les rendre plus vulnérables au moment où la guerre a commencé, et nous avons vu cela se produire le lendemain’, explique Ondrej Kubovic, qui a quelque chose de remarquable à révéler: ‘Ce que nous avons également remarqué par la suite, c’est l’horodatage du code compilé, par exemple la date à laquelle l’effacement a été terminé. Cela s’était déjà produit le 28 décembre 2021. Depuis lors, l’attaque des essuie-glaces était en fait prête, en attendant que le feu vert soit donné. Ce ‘go go go’ est donc arrivé le 23 février 2022, sans doute parce que les assaillants savaient alors aussi que les chars et l’armée entreraient en action le lendemain.’

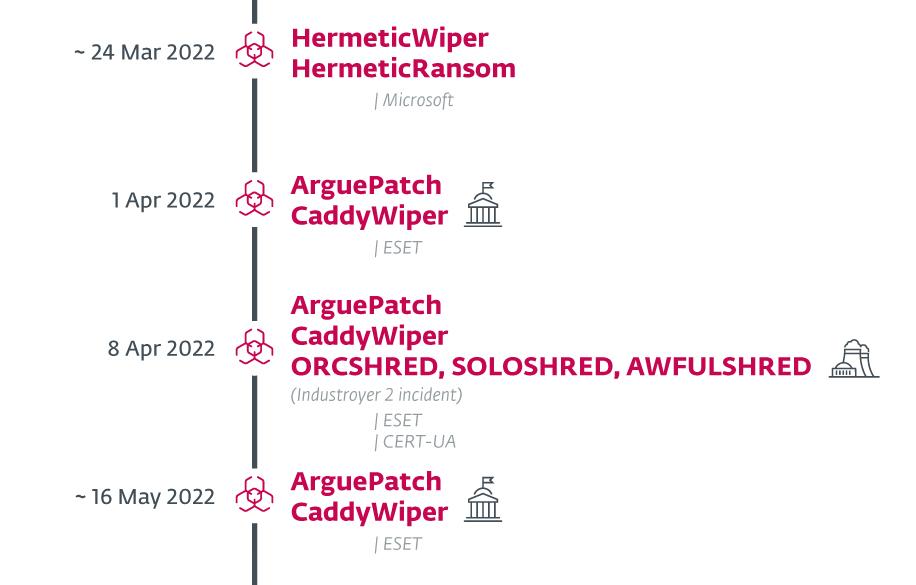

‘Néanmoins, la cyberattaque a été détectée, et très tôt. Cela a évité beaucoup de dégâts’, ajoute Kubovic sur une note positive. Les chercheurs ont également découvert progressivement que l’attaque ne consistait pas seulement en HermeticWiper, mais qu’un ransomware y était également lié, qui fut appelé plus tard HermeticRansom. Cela peut sembler étrange dans le contexte de la guerre? ‘Nous pensons que cela faisait partie du mécanisme pour propager l’attaque et, surtout, faire en sorte que l’essuie-glace touche autant de machines que possible. Mais nous soupçonnons également que les attaquants ont constaté que nous avions détecté l’attaque et c’est pourquoi, ils ont décidé de l’adapter. Peut-être qu’ils voulaient aussi brouiller les pistes de cette façon’, explique Kubovic.

Une année pleine d’attentats

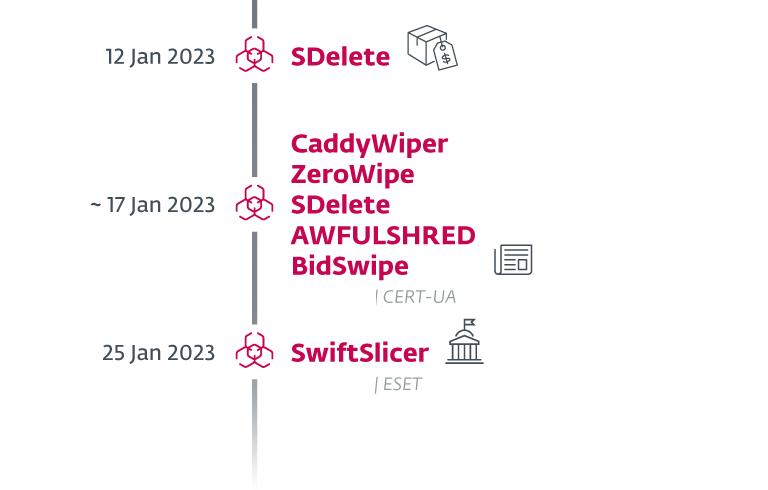

Le 23 février a peut-être été le signal de départ d’une campagne de grande envergure, mais malheureusement, elle ne s’est pas arrêtée là. Le 24 février, une nouvelle série d’attaques connue sous l’appellation d’AcidRain a suivi. C’est ce malware qui ciblait les modems et qui, par exemple, a réussi à fermer certains parcs éoliens allemands. Le même jour, un nouvel essuie-glace a fait surface, IsaacWiper, qui s’est concentré sur les systèmes en Ukraine et où toutes les traces pointent vers la Russie.

‘Mais je veux quand même évoquer ce qui s’est passé le 14 mars 2022, le jour où nous avons découvert CaddyWiper. Il était moins sophistiqué qu’HermeticWiper, mais ciblait à nouveau des dizaines de systèmes, principalement dans le secteur financier en Ukraine. A cette époque, le collectif West tentait déjà d’aider l’Ukraine par un soutien financier nécessaire. Ainsi, en ciblant le secteur financier, les assaillants espéraient une fois de plus paralyser le gouvernement et les organisations ukrainiennes. Mais encore une fois, l’attaque a également été découverte ici’, précise Kubovic.

Tentative de coupure de courant

Et donc depuis lors, les cyberattaques se succèdent: certaines plus sophistiquées que d’autres, certaines à grande échelle, d’autres très ciblées.

Mais le 8 avril s’est à nouveau démarqué: c’est le jour où ‘les attaquants’ (il est frappant de constater que les chercheurs de l’ESET préfèrent ne pas mentionner la Russie par son nom, ndlr) ont lancé l’attaque la plus complexe à ce jour, désormais connue sous le nom d’Industroyer 2.

‘Je me souviens bien de ce vendredi soir’, déclare Anton Cherepanov, chercheur sur les logiciels malveillants. ‘C’est arrivé après cinq heures du soir, pas par hasard à un moment où la plupart des employés avaient déjà commencé leur week-end. J’ai découvert un premier binaire suspect et au bout de cinq minutes, j’ai compris qu’il s’agissait d’une nouvelle version d’Industroyer.’ C’est aussi Cherepanov qui avait découvert la première version à l’époque, en 2016. C’est cette cyberattaque du groupe APT Sandworm qui avait réussi à couper un réseau électrique, entraînant une panne d’électricité. Ce n’était pas un hasard si cela s’est produit en Ukraine. L’attaque avait été plutôt réussie, puisqu’environ un cinquième de la capitale Kiev avait été privée d’électricité pendant une heure, et cette attaque a ensuite été considérée comme une sorte de test à grande échelle.

C’était alors la deuxième fois que cela arrivait. Le logiciel malveillant BlackEnergy s’était en effet manifesté précédemment déjà, en 2015, et avait provoqué une panne d’électricité dans de grandes parties de l’Ukraine. C’est donc en toute logique que la découverte d’une nouvelle version d’Industroyer a généré un ‘code rouge’ à l’ESET.

‘C’était la troisième fois qu’une attaque ciblait directement le réseau électrique. Les machines Windows, Solaris et Linux ont été attaquées. Les agresseurs voulaient clairement paralyser l’alimentation électrique avec desessuie-glaces. Mais ils voulaient aussi désactiver des relais de protection. Il est question ici d’un équipement spécialisé qui absorbe les fluctuations du réseau électrique. Si ces relais tombent en panne, des surtensions causent des dommages, et les réparations peuvent prendre des jours, voire des semaines. En cas de panne d’électricité, les attaquants peuvent ainsi causer des dégâts supplémentaires une fois le courant rétabli’, explique Kubovic. Cela n’alla pas jusque-là: finalement il ne fut pas question de black-out. ‘Ce fut certainement le plus gros incident de l’année écoulée, mais cela signifie que l’attaque n’a pas conduit à une panne d’électricité’, poursuit Kubovic.

Faux rançongiciel

Les assaillants (très probablement russes) ont alors changé leur cyber-fusil d’épaule. C’est le 11 octobre 2022 que le ‘Prestige faux ransomware’ a été découvert. Quoi, du ransomware? Oui, nous avons particulièrement remarqué que nous n’avons enregistré ces attaques de rançongiciels qu’en Ukraine et en Pologne. Habituellement, les rançongiciels se propagent beaucoup plus largement, juste pour faire le plus de victimes possible et ainsi gagner plus d’argent’, explique Kubovic. Après une enquête plus approfondie, Anton Cherepanov a constaté que les attaques visaient également clairement des entreprises de logistique. Peut-être que les assaillants voulaient perturber le soutien logistique de l’Ukraine depuis la Pologne? ‘Les attaquants peuvent se cacher derrière les rançongiciels plus facilement que derrière les essuie-glaces. Avec un essuie-glace, c’est clair: on recherche délibérément à causer des dégâts. Avec un rançongiciel, on demande de l’argent. C’est plus facile pour un agresseur ‘sponsorisé par l’État’de nier avoir sciemment causé un préjudice, lorsqu’une demande de rançon est faite’, signale Cherepanov. ‘Cela rejette la faute sur les gangs de cybercriminels avides d’argent. Mais notre analyse a révélé des liens avec les attaques précédentes de Sandworm, avec des attaques antérieures parrainées par l’État. Nous ne pensons pas qu’ils étaient là pour l’argent”, a déclaré Cherepanov. D’où l’idée de ‘faux rançongiciel’.

‘Ne pas attirer l’attention de l’OTAN’

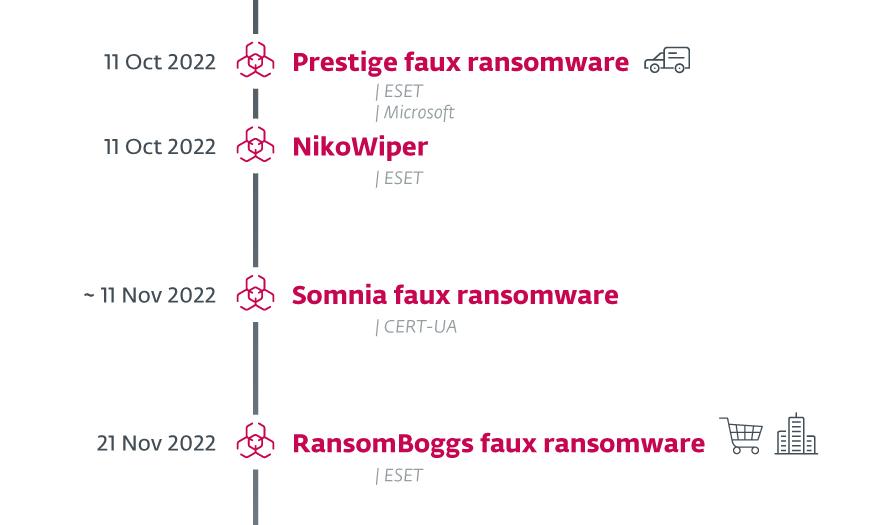

Depuis février 2022, plus de 20 wipers (essuie-glaces) différents ont déjà été découverts, chacun ayant un certain nombre de variantes qui ont toutes été déployées au cours de l’année dernière. Au total, l’ESET a défendu avec succès des dizaines d’organisations et d’infrastructures critiques au cours de cette période. Au total, plus d’un millier d’ordinateurs ont été sauvés. N’est-ce pas là des nombres très bas, nous demandons-nous. ‘C’est vrai. Notre théorie est que les attaquants veulent délibérément rester dans les réseaux ciblés. Ils ne veulent délibérément pas d’un scénario NotPetya’, déclare Kubovic.

Petya a d’abord semblé être une attaque de ransomware à grande échelle en 2016, mais des soupçons sont rapidement apparus, selon lesquels les attaquants étaient principalement préoccupés par les dommages plutôt que par la rançon: d’où le nouveau nom NotPetya qui a été appliqué aux nouvelles variantes. La danoise Maersk, entre autres, fut l’une des premières grandes victimes du ransomware. Bientôt, des doigts accusateurs ont été pointés vers la Russie. L’origine de la vague de rançongiciels s’est également avérée se trouver en Ukraine. NotPetya s’est répandu très rapidement dans le monde entier. Cela a attiré l’attention de l’OTAN. Les attaquants veulent probablement et consciemment éviter un tel scénario de débordement. Une attention supplémentaire de la part de l’OTAN pourrait conduire à des sanctions supplémentaires’, spécule Kubovic.