Vous pouvez y acheter de la drogue, y échanger des armes ou y louer les services d’un pirate : en quelques clics en effet, vous pouvez accéder à la face cachée de l’internet. Voyage au centre de ce web invisible, un monde impitoyable en ligne sur lequel les pouvoirs publics et la police n’ont que peu d’impact.

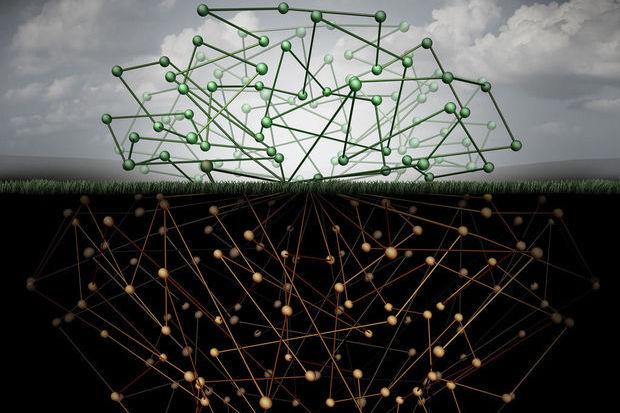

Précisons tout d’abord que le Dark Web et le Deep Web sont deux choses différentes. En effet, le terme Deep Web s’applique essentiellement aux pages qui ne sont pas indexées par les moteurs de recherche comme Google. Et donc aussi les pages web qui ne sont accessibles qu’avec un mot de passe et ne sont donc pas ouvertes au grand public.

En revanche, le Dark Web concerne les pages non-indexées qui ne sont visibles qu’avec un navigateur spécial anonymisé, comme Tor. Le réseau Tor assure cette anonymité grâce à des ‘noeuds’ différents, des serveurs informatiques gérés par des milliers de bénévoles. Les données transmises avec un navigateur Tor sont d’abord consolidées au sein de paquets cryptés dans lesquels toutes les informations susceptibles d’identifier l’expéditeur sont supprimées. Sur le trajet vers leur destination, ces informations transitent ensuite par toute une série de ‘noeuds’ où elles sont à nouveau cryptées et ’emballées’ dans de nouveaux paquets. Les différentes couches de cryptage rendent pratiquement impossible le traçage de la source du paquet en question.

A vos propres risques

Notre guide dans le Dark Web est Olivier Bertrand, expert en sécurité chez Trend Micro. Mais avant de partir, conseille-t-il, quelques mesures de prudence s’imposent. Car l’internaute moyen n’y a pas sa place. En effet , si accéder au Dark Web n’a rien d’illégal, l’utilisateur n’en prend pas moins certains risques. En effet, nous ne serez jamais bien loin d’un site de vente d’armes ou de drogues notamment. Selon Bertrand, mieux vaut donc ne pas cliquer sur des liens qui paraissent suspects, ou tout au moins plus suspects que le reste, d’autant qu’ils peuvent renfermer des malwares et autres virus. Vous surferez donc à vos propres risques et périls.

Quoi qu’il en soit, la première étape consiste à télécharger le navigateur Tor, lequel est largement disponible sur l’internet et aussi facile à installer que Spotify par exemple. Il est préférable de ne pas utiliser Tor avec son propre système d’exploitation, mais de se doter par exemple de la distribution Linux Tails, laquelle est configurée pour optimiser le réseau Tor et peut tourner sur un clé USB. Ou d’installer un desktop virtuel sur votre ordinateur grâce à un logiciel comme VMware.

Deux bonnes raison à cela. D’abord, vous serez plus en sécurité puisque vous travaillerez dans un environnement distinct qui permet de protéger vos fichiers et données personnels des malwares et autres logiciels malveillants. Ensuite, votre vie privée s’en trouvera aussi sécurisée. Car si le navigateur Tor permet certes de surfer en tout anonymat, certains fichiers n’en sont pas moins stockés au niveau local qui permettent de contrôler votre activité.

Ebay pour criminels

Une fois Tor lancé, l’important consiste à trouver une page de recherche intéressante, une sorte de Google du Dark Web en somme. A partir de là, tout est pratiquement possible. Ainsi, il est possible d’accéder à l’Ebay du Dark Web pour y remplir votre panier criminel de fausses cartes de crédit, d’argent contrefait ou de passeports falsifiés. A titre d’exemple, une fausse carte d’identité belge revient à 275 ? seulement. Tous les paiements se font de manière totalement anonyme avec des bitcoins.

En louant les services d’un pirate, il est possible d’anéantir la réputation d’une personne, de faire de l’espionnage économique ou de collecter des informations personnelles. Le pirate affirme pouvoir installer de la pédopornographie sur l’ordinateur de la personne de votre choix, de ruiner sa situation financière ou de le faire arrêter. Les petites missions, comme le piratage d’un courriel ou d’un compte Facebook, coûte 200 euros. Et pour les opérations plus complexes, comme l’espionnage, il vous en coûtera au moins 500 euros.

Les prix varient de 23 euros pour un cheval de Troie capable de dérober un mot de passe à 1.650 euros pour un rançongiciel.

Vous pourrez également acheter des logiciels malveillants comme des rançongiciels, des chevaux de Troie, des enregistreurs de frappe ou des attaques DDoS. Les prix varient de 23 euros pour un cheval de Troie capable de dérober un mot de passe à 1.650 euros pour un ransomware. Des comptes de streaming pirates sur Netflix sont vendus à 10 cents. A la recherche d’un cadeau ? Cartes de voeux en ligne, billets d’avion avec réservation d’hôtel ou cartes frequent flyer sont en vente à des prix largement inférieurs aux montants réels. De même, toutes sortes d’armes, comme des mitrailleuses ou des lance-fusées sont aussi en vente libre.

Le règlement de la transaction se fait en général via un ‘escrow service’, un intermédiaire qui bloque le transfert de bitcoins si le client n’est pas satisfait de son achat. Cette solution permet d’éviter que tant l’acheteur que le vendeur ne soit dupé par une place de marché anonyme.

Totalement anonyme?

Les utilisateurs sont-ils totalement anonymes et invisibles aux yeux de la loi ? Pas toujours. Selon Bertrand, il est possible, en y mettant le temps et les moyens nécessaires, d’identifier les personnes. Ainsi, la Chine et les Etats-Unis collaborent avec les fournisseurs d’accès à des ‘sniffers’ capables de surveiller et d’analyser le trafic de données. Mais d’autres pays ne disposent pas de ce type d’infrastructure coûteuse. Parfois, il est plus facile d’attendre que les criminels commettent une faute, comme l’utilisation du même surnom sur l’internet classique et le Dark Web. C’est ce type de corrélation qui aurait permis de démasquer l’exploitant de Silk Road, autrefois l’une des places de marché les plus connues du Dark Web.

De même, les entreprises spécialisées en cybersécurité comme Trend Micro analysent le Dark Web. Grâce à des algorithmes automatisés, les liens vers les logiciels potentiellement dangereux sur le Dark Web sont analysés : le code est comparé aux menaces déjà existantes et, lorsqu’il existe au moins une similitude partielle, le logiciel est catalogué comme une menace possible. Bref, cette partie cachée de l’internet est également surveillée. Même si la différence reste marquante avec l’internet classique où le moindre mouvement semble suivi par les entreprises privées et les autorités publiques.

Ce ne sont d’ailleurs pas uniquement les criminels qui surfent sur le Dark Web. C’est ainsi que des journalistes y ont installé un réseau pour communiquer avec leur rédaction dans des zones où l’internet est bridé. De même, dans les pays dictatoriaux, le Dark Web est parfois utilisé pour communiquer librement. Tandis que des lanceurs d’alerte comme Edward Snowden ou Julian Assange ne peuvent se passer de ce type de réseau.

Reste que pour chaque activiste qui utilise ce réseau comme un outil pour rendre le monde meilleur, il existe des criminels qui l’exploite pour des activités délictueuses. Dans cet internet de l’ombre, la police, les criminels, les activistes et les pouvoirs publics jouent au jeu du chat et de la souris, lequel n’est pas prêt de s’arrêter.