Les codes QR sont depuis assez longtemps déjà couramment utilisés à des fins d’hameçonnage (phishing), mais des cybercriminels ont récemment commencé à utiliser deux nouvelles techniques pour contourner la détection des codes QR malveillants. Ces techniques sont aussi astucieuses que dangereuses, comme l’ont découvert des chercheurs de la firme de cybersécurité Barracuda.

On l’appelle aussi ‘quishing’: cette forme d’hameçonnage consiste à encapsuler un lien malveillant dans un code QR. Toute personne scannant ce code sans méfiance avec son smartphone aboutit sur un faux site web conçu pour voler des identifiants de connexion ou d’autres informations sensibles. Rien de nouveau jusque-là. Si ce n’est que des chercheurs de Barracuda ont récemment découvert de nouvelles techniques de fractionnement et d’imbrication dans des attaques via les kits de phishing en tant que service (PhaaS) Tycoon et Gabagool, largement utilisés.

Codes QR fractionnés

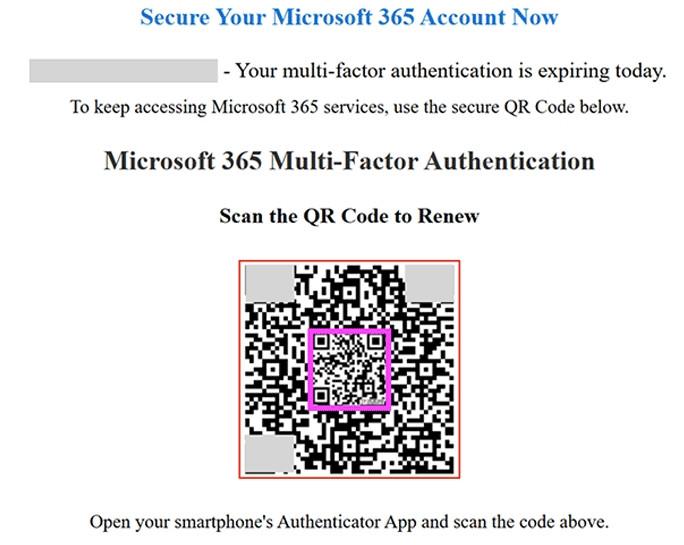

Les agresseurs Gabagool ont récemment utilisé des codes QR fractionnés dans des courriels factices de Microsoft, invitant les utilisateurs à réinitialiser leur mot de passe. Cette technique consiste à fractionner le code QR malveillant en deux images distinctes, placées côte à côte dans un courriel de phishing, le faisant apparaître comme un seul et même code QR.

Lorsque les solutions de sécurité de messagerie traditionnelles analysent ce message, elles voient deux images distinctes, apparemment anodines, au lieu d’un code QR complet. Cependant, si le destinataire analyse l’image, il est orienté vers un site web malveillant conçu pour voler ses identifiants Microsoft.

Codes QR imbriqués

Le kit Tycoon PhaaS a récemment commencé à utiliser la méthode dite d’imbrication (‘nesting’) pour placer un code QR malveillant autour d’une image QR légitime. Lors d’une attaque interceptée, le code externe renvoyait à une URL malveillante, tandis que le code QR interne menait vers un site web Google. Selon Barracuda, cette technique vise également à compliquer la détection de la menace par les solutions de sécurité.

‘Les codes QR malveillants sont populaires chez les agresseurs, car ils semblent légitimes et peuvent contourner les mesures de sécurité traditionnelles comme les filtres e-mail et les scanners de liens’, explique Saravan Mohankumar, Manager Threat Analysis chez Barracuda. ‘Comme les destinataires doivent souvent utiliser un appareil mobile pour scanner le code, ils risquent de ne plus être protégés par les mesures de sécurité de leur entreprise.’

‘IA multimodale’

La firme de cybersécurité conseille donc aux organisations de sécuriser leur trafic de messagerie grâce à des capacités d’IA multimodale, en plus de tous les principes de sécurité de base. ‘L’IA multimodale améliore la détection en identifiant, décodant et inspectant les codes QR, sans devoir extraire le contenu intégré’, explique-t-on encore chez Barracuda.