Des chercheurs mettent en garde contre le groupe de ransomware Medusa qui ‘agit de manière toujours plus professionnelle’

Unit 42, la branche de recherche de la firme de cybersécurité Palo Alto Networks, constate une nette professionnalisation du groupe de rançongiciels Medusa. En 2023, ces cybercriminels ont fait 74 victimes, principalement en Europe et aux Etats-Unis. Le collectif de hackers a récemment aussi lancé un blog dans le web clandestin, où les victimes sont poussées à céder à la pressions et à payer.

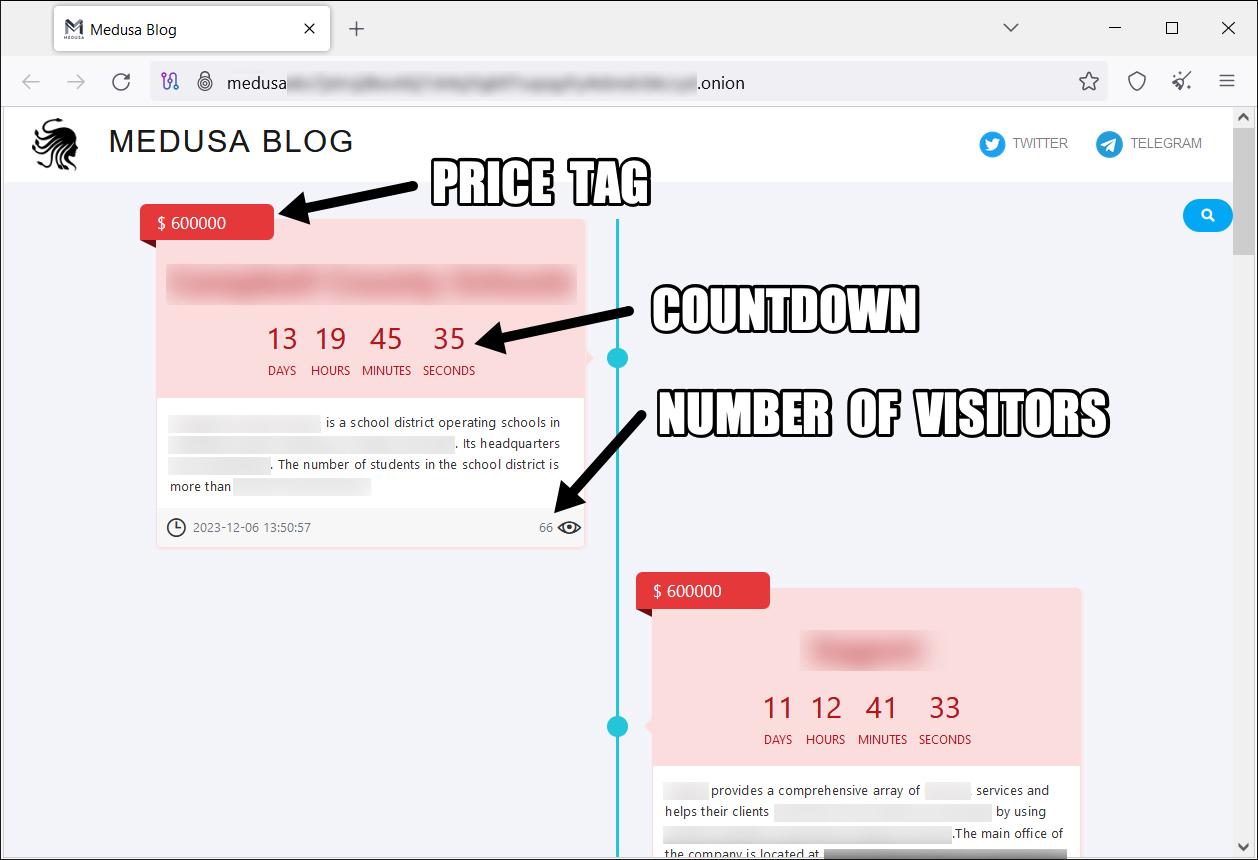

Le site web du groupe de hackers mentionne cyniquement le nom de la victime, le montant de la rançon demandée, le délai restant et le nombre de visiteurs. Cette technique d’extorsion n’est malheureusement pas rare et est de plus en plus utilisée pour accroître la pression sur les entreprises touchées, selon les chercheurs.

Services payants

Les victimes peuvent depuis peu également ‘choisir’ parmi l’un des services payants supplémentaires. Moyennant une forte somme, elles peuvent par exemple reporter le délai de paiement ou faire supprimer leurs données du site web. Cela revient en moyenne à dix mille dollars. Medusa a également lancé un canal Telegram, où des fichiers confidentiels d’entreprises sont partagés publiquement avec leurs suiveurs.

‘Living-off-the-land’

Medusa a vu le jour fin 2022. En tant que sinistre collectif de ‘ransomware-as-a-service’, il a rapidement grimpé les échelons du monde cybercriminel, principalement en faisant des victimes parmi les utilisateurs de Windows.

Le groupe est célèbre pour ses techniques ‘living-off-the-land’ (LOTL, en français: exploitation des ressources locales). Pour leurs attaques LOTL, les criminels utilisent des programmes existants (tels que des gestionnaires de mots de passe) sur les appareils de leurs victimes pour exécuter des attaques, plutôt que d’y installer des logiciels externes malveillants. Ce type d’attaque est donc beaucoup plus difficile à détecter. Les cybercriminels peuvent utiliser cette méthode pour rester pendant des mois inaperçus sur les appareils des victimes.

Vous avez repéré une erreur ou disposez de plus d’infos? Signalez-le ici